-

Notifications

You must be signed in to change notification settings - Fork 30

Home

为保证BLMS内部攻击的安全性,应用了细粒度权限(FGP)流机制,负责维护学术层和行政层之间的权限访问和撤销权限的证明。

如果一台主机处于NAT后面,那么在一定条件下两台主机无法之间进行通讯。在这种条件下,那么使用中继服务提供通讯是有必要的。 这个规范定义了一个名为TURN(使用中继穿越NAT)的协议,它允许一台主机使用中继服务与对端进行报文传输。TURN不同于其它中继协议在于它 允许客户机使用一个中继地址与多个对端同时进行通讯。 TURN协议也是ICE(交互式连接建立)协议的组成部分,也可以单独使用。

一个处于NAT内的主机想要与其他主机进行通讯,其他主机有可能也处于NAT内。为了实现这个目的, 主机利用“打洞”的技术用于发现直接通讯的路径;然而,这个通讯路径能够直接穿越NAT而无需使用中继。

[RFC5128] and [RFC4787]定义的这种“打洞”技术不能够适用于任何NAT情况,例如某主机位于的NAT路由器使用的“地址依赖映射” 或“地址-端口依赖映射”,那么这种“打洞”技术通常会失败。

当无法找到一个直接通讯路径时,必须要使用到服务中继来进行互换报文。这种中继通常适用于在公网环境下,两个都处于NAT环境下的主机进行通讯场景。

本文定义了一个名为TURN的协议,它允许两个处于NAT环境的主机利用中继进行通讯。client能够在TURN Server上分配资源,与peer(对端)进行通讯, 也能够决定何时应该停止通讯。

client需要关联一个TURN Server的地址作为中继,称为relayed server address。当客户发送报文给TURN Server, TURN Server使用relayed server address作为源地址向其他peer进行中继转发报文。

client用到TURN服务必须通过某种方式获取peers的地址,这个超越了本文的范畴,可以使用email互换信息,另一种是可以参考[RFC5128]。

如果TURN被使用于ICE[RFC5245],那么relayed transport address和这些peers的地址都必须提供给ICE进行选择, 如果TURN和ICE被作为SIP协议的一部分,。。。。

OSI 模型将网络分为 7 层,而 TCP/IP 模型将其分为 4 层,从角色的角度考虑 P2P 是有益的:

+=============================+

| roles |

+=============================+

| applications |

+-----------------------------+

| protocols & data structures |

+-----------------------------+

| content routing |

+-----------------------------+

| swarm topology |

+-----------------------------+

| peer routing |

+-----------------------------+

| discovery |

+-----------------------------+

| identity |

+-----------------------------+

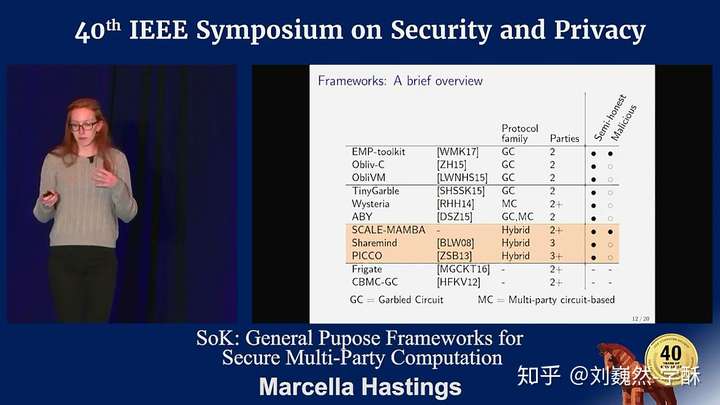

安全多方计算通用框架(ppt)

"iss" (Issuer) Claim

一般是认证服务器,如sso.example.com

"aud" (Audience) Claim

一般是应用服务器,如api.example.com

"sub" (Subject) Claim

一般用标识登录用户

专利的三要素:1)要解决的技术问题,2)采取的技术手段,3)实现的技术效果

例如:

发明名称: 防滚动铅笔

技术领域:铅笔

背景技术:圆杆铅笔,缺点:放置时易发生滚动

技术方案:技术问题:防滚动

技术手段:垂直于铅笔长度方向的纵截面具有多角形或非正圆形

技术效果:防滚动

具体实施方式:

一所1000人的学校,现在学校突然决定拆掉图书馆(不设立中心化的服务器),将图书馆里所有的书都分发到每位学生手上(所有的文件分散存储在各个节点上)。

![https://pic4.zhimg.com/80/v2-f7bbc67f0b7cd03d66f7f0fc12b89d27_1440w.jpg]

党的十九届四中全会《决定》把推进全国一体化政务服务平台建设作为完善国家行政体制、创新行政管理和服务方式的关键举措,是推进国家治理体系和治理能力现代化改革的基础要素。

MuSig2 allows for non-interactive signing

按优先顺序使用:

NaCL、libsodium 或 monocypher

Ed25519

RFC6979(确定性 DSA/ECDSA)

Identity Public Key(IPK)

Bitcoin ID-Based Encryption

Derive Child Keys from Parent Keys and ASCII string.

It's not exactly the IBE in pairing cryptography, but is IBE-like and useful in child key deriving.

LiKe 是一种轻量级的免配对无证书密钥协商协议,适用于物联网设备之间的通信集成。它是在广泛使用的OpenWSN协议栈中开发的,集成了标准化的 IEEE 802.15.4-2015 MAC 层,并在OpenMote-b设备中进行了测试。

密码库

SWARM上线在即,你不得不了解的流量奖励机制!:SWAP—Swarm的流量奖励;支票簿chequebook,合并小额支付。

那用来存储的文件来源是哪里?

1,经由 Fil-Market 存储市场,用户通过接口上传文件。

2,封装离线数据上传。

3,生成随机数据进行封装,也可以将自己感兴趣的文件封装到 CC 类型的扇区中

目前参与提交的真实数据在4.2PB,目前Filecoin全网总存储规模在2EB,相当于有效数据规模的487倍。

VDF 相当于一种时间流逝的证明

其中比例最低、但增速最快的细分市场为云安全,特别是云访问安全代理(CASB)。

云访问安全代理的“真正”价值 “当数据离开我们的环境并进入云服务提供商环境时,我们可以加密所有数据,并且只有我们有密钥,”Archer表示,“该云服务提供商不能以任何形式透露任何信息,因为数据被完全加密。”

三大云安全工具(CASB、CSPM、CWPP)的使用场景 目前,Gartner提出的三大云安全工具CASB、CSPM、CWPP,针对基础架构中IaaS、PaaS和SaaS层中的不同安全问题,给出了针对性的解决方案。虽然这三大工具不一定能全面覆盖所有安全问题,却也为企业在采用云服务时,加强安全控制措施指明了方向,提供了思路,可以更好地针对具体问题制定具体的解决方案。

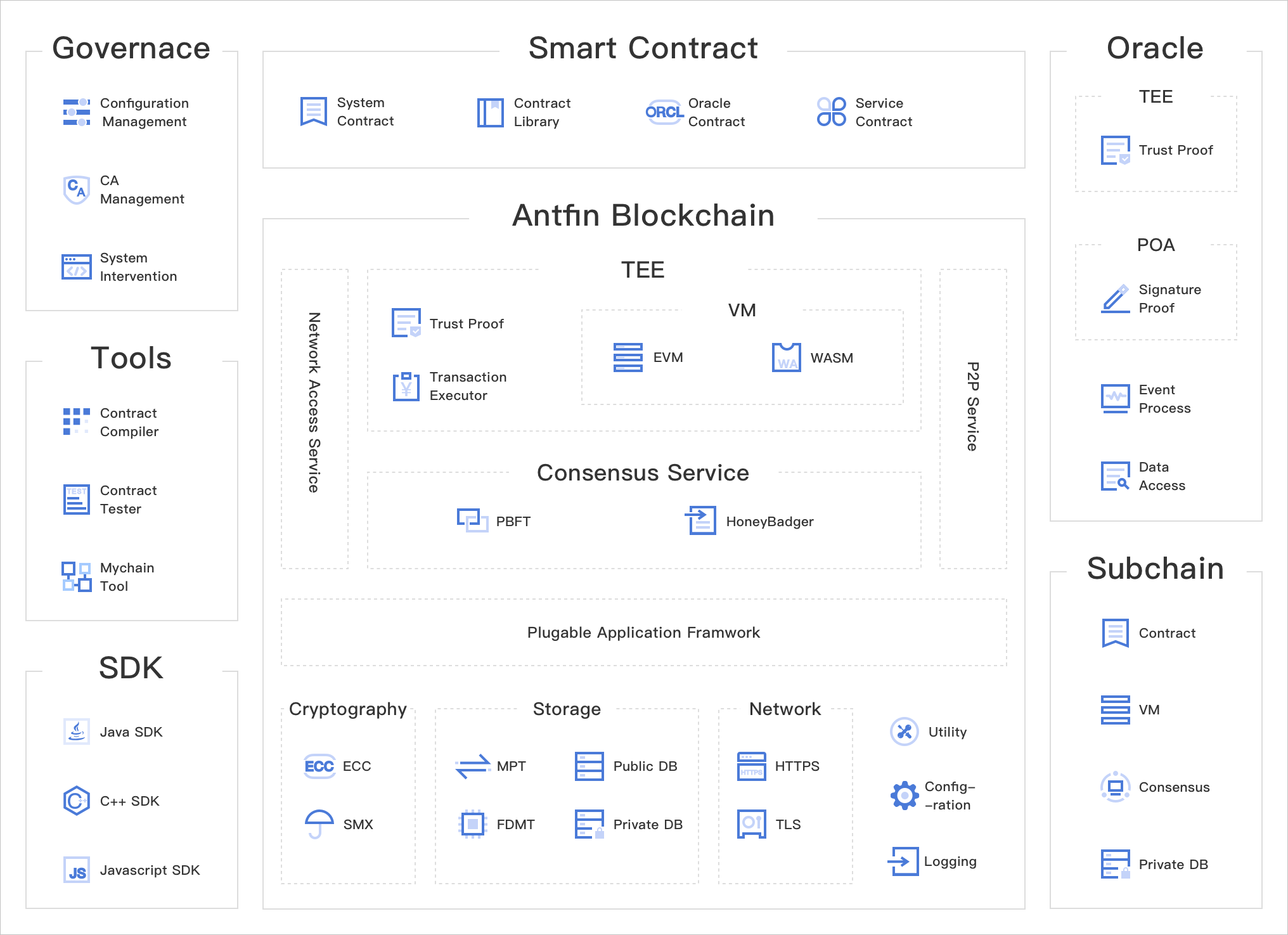

可信区块链系列标准,包括第一部分《参考架构》,第二部分《总体要求和测试指标》,第三部分《测试方法》,第四部分《性能评测规范》

依据一手汇聚的最前沿的数据,我们形成了可信区块链测试十大观察。今天汇报的内容,主要围绕底层架构、共识算法、记账模型、账本数据库、隐私保护策略、密码算法、智能合约、监控管理、多底层支持、性能测试这十个方面进行逐一汇报。

SECIO是一种类似于TLS的安全性传输,于2014年为IPFS和libp2p开发,以缓解与TLS1.2的差距。SECIO已成为所有libp2p实现的主要安全传输方式,因为其底层算法得到了广泛支持。

SECIO从未被视为永久性的安全传输工具。现在我们有了Noise可以广泛支持,而TLS1.3可以支持其实现,现在可以弃用SECIO了。

因此,如果我们不能在任何地方都支持TLS1.3或QUIC,那么如何才能成功弃用SECIO并转而使用更现代、使用更广泛的安全性传输?答案是Noise安全传输,它是根据Noise协议框架创建的。Noise提供了一组模式,用于构成广泛支持的密码原语,这使我们能够更轻松地在各种libp2p实现中添加支持。

(2/6) IPLD

(3/6) IPNS

(4/6)MultiFormats 英文版

[(5/6)Libp2p 英文版](https://simpleaswater.com/libp2p-guide/)

https://github.com/hyperledger/fabric-chaincode-evm fabric

支持以太坊evm,支持用solidity编写的程序运行在Fabric上。

国际Lora联盟LoRa Alliance是一个开放的非盈利组织,以物联网发展为己任,促进联盟成员合作,共同推动LoRa技术和LoRaWAN协议发展,提供全球开放的安全接入标准和电信级物联网低功耗广覆盖连接,全球联盟成员超过300家。

2016年1月28日,中兴通讯与LoRa 联盟的发起者Semtech公司在深圳总部签署了战略合作协议,双方在LoRa技术及应用方面进行深入合作,促进LPWAN产业链的发展。其间,在LoRa Alliance副主席LESTABLE Thierry博士见证下,中兴通讯与近20家合作厂商共同发起建立中国LoRa应用联盟(China Lora Application Alliance,简称CLAA)。CLAA联盟作为中国运营级LoRa产业链的主导者,将推动LoRa技术在各行业创新应用,制定统一的LoRa应用规范,打造中国LoRa应用的“技术交流平台”、“方案验证平台”、“市场合作平台”、“资源对接平台”和“创新孵化平台”。

CLAA要做什么?

(1)按需部署的保障:CLAA联盟成员超过90家,涵盖了网络、芯片、模组、终端、应用等产业链各环节,各参与者在低功耗广域网络领域已积累不少经验;作为联盟发起者,中兴通讯深耕政企行业市场多年,对各行业需求的理解也非常深入。基于广泛的客户关系和行业经验,CLAA联盟成员能够保障按需部署的实现。

(2)统一基站、标准和接口推动共享的接入网:CLAA提供标准化、系列化的无线物联网网关(IWG)、统一应用标准和接口规范,即装即用,所有联盟成员基于此类设备和规范部署的基站均为全国型CLAA网络的一部分,具有在全国范围内可共享的技术基础。

(3)全国性云化核心网扩展了共享的范围:CLAA提供免费的全国性核心网,所有应用终端和传感器都可以通过CLAA基站接入该核心网,正是因为这个全国性云化核心网络的存在,让不同用户海量设备有了共享的管理平台支撑,所有终端均可在这个弹性云端接入后实现全网服务,把可共享的范围扩展到全国各行业中。

(4)多层次合作模式让多方有利可图:CLAA已推出面对独立运营商、大型战略合作伙伴、中小型客户和专业渠道商四类合作者的商业模式,基本涵盖了不同层次的业务范畴,可以说是产业联盟中建立起合作的游戏规则。

关于共同标准这块,目前没有公开的资料。之前在查找SubG可用频段时,看到了CLAA的频段推荐的是470~510MHz。这应该是个硬性的射频标准,网关和节点都应该满足这个射频指标,才能融入这个大网中。

工信部2005年重新修订发布了《微功率(短距离)无线电设备的技术要求》信部无[2005]423号文件,CLAA的推荐频段落在了第三类设备“无线传声器和民用无线电计量仪表等类型设备”中,发射功率限值为50mW(e.r.p)。 1 CLAA成员组成

主动标识载体:

结合 5G、窄带物联网(NB-IoT)等新连接技术,推动标识载体从条形码、RFID 等被动标识载体向 SIM 卡、模组等主动标识载体方向拓展。建立物联网设备与标识解析的连接接口,在可信状态下支持基于标识的设备发现、数据获取、数据运营等服务能力,提供可靠的数据支撑和传输保障。同时,提供信息安全服务能力,保证终端安全及通信安全。

国际相关标准化工作: IETF(互联网工程任务组)的 DETNET 确定性网络组、LPWAN 低功耗广域网上 IPv6 组、LISP定位器/ID 分离协议组,NWG 网络工作组。

近日,Linux 基金会宣布成立 DizmeID 基金会和技术项目,旨在支持数字身份认证。这项工作将把自主身份的优势与必要的合规性和监管结合起来,目的是使钱包持有者能够拥有和控制他们的数字身份以及数据访问和分发。其创始成员包括:Algorand、Fabrick 和 InfoCert,A.P.S.P. 是准会员。

Hyperledger电信特别兴趣组[1]与Linux基金会的LF Edge合作,发布了一份解决方案概要,解决了物联网中集中身份和访问管理(IAM,ID and Access Management)的问题,并引入了使用Hyperledger Fabric的分布式替代方案。

白皮书:Decentralized ID and Access Management (DIAM) for IoT Networks 白皮书翻译:物联网网络的分散式ID和访问管理(DIAM).docx

硕士论文,对区块结构、以太坊原理的描述很完整。

英文:Product anti-counterfeiting method and system based on electronic tag

英文地址:https://patents.google.com/patent/CN101340282B/en

一、Hash-Lock协议

二、随机化的Hash-Lock协议

三、Hash链协议

四、Hash链中基于Hash的ID变化协议

五、David的数字图书馆RFID协议

浅谈基于哈希函数的RFID身份认证协议

CoAP(约束应用协议)是专门用于受限节点和网络的协议。

数据报传输层安全(DTLS)协议为诸如数据报协议提供了通信安全性。

题为“道路车辆 - 车辆到电网通信接口”的国际标准ISO / IEC 15118定义了电动汽车(EV)和充电站(称为电动车辆供应设备 - EVSE)之间的数字IP通信接口。

国际标准IEC 61499,涉及工业过程测量和控制系统功能块的主题。

OMA轻量级M2M(LWM2M)是M2M / IoT设备设备管理的行业标准。

MQTT是一种用于连接物理世界设备和网络以及IT和Web开发中使用的应用程序和中间件的协议,使其成为IoT和M2M的理想连接协议。

SensorThings API是一个开放的地理空间联盟(OGC)标准,为通过网络互连IoT传感设备,数据和应用提供了一个开放和统一的框架。

oneM2M规格提供横向框架,以支持智能城市,智能电网,连接车,家庭自动化,公共安全和健康等广泛的应用和服务。

OPC统一架构(UA)是一种互操作性标准,可实现安全可靠的工业自动化数据交换,同时保持跨平台和供应商的中立。

PPMP(生产绩效管理协议)指定了一种允许捕获生产设备性能分析所需的数据的格式。

与基于密码的传统身份验证机制相比,令牌保护具有以下安全优势:

唯一——令牌将权限于 GitHub 使用,可按使用次数或按设备生成。

可撤销——令牌可以随时被单独撤销,且无需更新未受影响的其他凭证。

受限——令牌的使用范围可以得到严重控制,例如仅允许执行用例中需要的访问活动。

随机——令牌的复杂度远高于您需要硬性记忆并定期输入的简单密码,因此不受字典或暴力破解等行为的影响。

第一、业主作为社区资金的所有者,难以参与到资金使用的决策。

第二、业主作为社区主人,很难参与到社区公共事务的决策。

第三、业主作为小区居民,很难及时获取到与小区相关的政策信息。

降低投票门槛,提升业主覆盖; 实名认证,安全可信

河北省委副书记、雄安党工委书记、管委会主任 陈刚致辞:

在区块链标准研究方面,雄安研究制定区块链数据协同、区块链应用安全等标准,为区块链技术创新和应用创新提供指导依据。在集成创新融合应用方面,雄安通过非税票据电子化、土地出让与管理、司法存证、供应链金融、数字货币等场景,将区块链和人工智能、大数据、物联网等前沿信息技术的深度融合,推动集成创新和融合应用。 在人才集聚方面,雄安设立区块链实验室,以项目驱动、资金驱动、人才交流、政策引导等形式,在政府部门、金融机构、企业培育了一批懂区块链的人、用区块链的人和发展区块链的人,筑牢了区块链发展的基石。 对于下一步规划,陈刚指出,雄安将以标准研究制定和成果转化为重点,持续深耕技术创新;以持续拓展“区块链+”在民生领域运用为引领,推动区块链底层技术和智能城市建设相结合;以区块链驱动数据全面融合共享为核心,全面赋能数字经济发展。

当链接互联网的主体,从人类为主,变成人和物同时上网,形成各种比如工业互联网、车联网之类的物联网,最后形成万类相联。

区块链+将信息流、资金流和物流三流合一

未来趋势:联盟公链Hybridblockchain、集群链Federatedblockchain

POSITIVE adversary PROT

1.2 Feldman’s VSS 方案

将用于秘密共享的多项式系数经模幂运算(同态加密)后广播出去,参与方依次验证收到的秘密份额是否有效。

1.3 Pedersen’s VSS 方案

3 往期回顾

图解 ECDSA 签名与验签基本原理

图解 BLS 签名与验签基本原理

BLS 签名理论原理和工程实现

基于 RSA 的实用门限签名算法

门限密钥共享技术原理

隐私保护利器之环签名实现原理

多重签名 MultiSig:Schnorr 协议与 ECDSA 协议

一种高效的数字签名算法ED25519

Schnorr 协议:零知识身份证明和数字签名

智能合约隐私计算:开篇

智能合约隐私计算:同态加密应用举例

智能合约隐私计算:再谈Paillier同态加密算法

智能合约隐私计算:基于FO承诺的零知识证明

智能合约隐私计算:基于FO承诺的零知识承诺相等性证明和平衡验证

智能合约隐私计算:基于FO承诺的零知识范围证明

Pedersen commitment

FO commitment

智能合约隐私保护技术之同态加密

智能合约隐私计算之再谈Paillier同态加密算法

基于同态加密体制的安全多方计算

4 参考资源

[1] 密钥共享体制和安全多方计算[M],刘木兰、张志芳著。

央行在坚持双层运营、M0替代、可匿名的前提下,基本完成法定数字货币顶层设计、标准制定、功能研发、联调测试等工作。

“虚拟货币除了因价值波动大存在较大的投资风险外,还可能因发行方式、运营模式而涉嫌擅自发行股票、公司、企业债券罪,非法经营罪,组织、领导传销活动罪,诈骗罪,洗钱罪等。”

由中国信息通信研究院发布的《数据流通关键技术白皮书1.0》中也提到这项技术[3]

环签名是一种简化的群签名,环签名中只有环成员没有管理者,不需要环成员间的合作,签名者利用自己的私钥和集合中其他成员的公钥就能独立的进行签名,集合中的其他成员可能不知道自己被包含在其中。环签名的优势除了能够对前者进行无条件匿名外,环中的其他成员也不能伪造真实的签名者签名。

隐私增强计算的特点是有三种技术可以在数据被使用时保护数据。第一种方法提供了一个可信任的环境,可以在其中处理或分析敏感数据。第二种方法以分散的方式执行处理和分析。第三种是在处理或分析之前对数据和算法进行加密。

这一趋势使组织能够跨地区安全地与竞争对手进行研究合作,而不会牺牲机密性。这种方法是专门为在保持隐私或安全性的同时共享数据的日益增长的需求而设计的。

资产相关型 token 是一种参考多种法定货币、一种或多种商品、一种或多种加密资产或者它们的组合,以维持自身价值稳定的加密资产。

e-money token 是锚定单一法定货币以维持自身价值稳定,主要用于交易的加密资产。

金融的四大支柱——银行、保险、信托和证券,都会以不同的形式出现在DeFi世界。

如果必须提供价值高于实际贷款额度的代币,那么贷款的意义何在?一开始就卖掉自己的代币不就可以了?答案是:“加杠杆”

这是一个上海交大硕士论文

数字艺术品

与以往利用区块链记录发行的债券存证信息不同,本次建行的区块链债券主要基于以太坊发行,代币标准为以太坊ERC-20,因此是全球首款真正意义上在区块链上发行并公开交易的代币化债务证券。

中行的区块链债券发行系统,主要包括颁发CA证书、链上组建承销团和链上信息与交易存证等三个主要环节。该系统的价值主要体现在,利用区块链消除债券发行过程中的信息不对称,降低债券发行成本,提升债券发行效率,并且借助区块链的数据存证功能为债券发行后的审计和管理等工作提供便利。

世界上最大的糖提炼厂Al Khaleej在迪拜经济开发区(DMCC)开通了在区块链上的糖的现货的通证的交易。糖通证的交易量可以从一公斤到一百万吨,交易费用为0.4%,托管费用是每年2.5%。

美元CBDC的必要性方面:

第一,执行美联储的货币政策的有效性。

第二,支持美元在跨国界使用的便捷性和更广范围。

第三,支持数字资产的更加高效的交易。

- 挖矿得到加密货币,不禁止

- 法币兑换加密货币,禁止

- 境外购买加密货币,不禁止

- 加密货币之间交易,不禁止

趋势9:数据和分析中的区块链

区块链技术解决了数据和分析中的两个挑战。首先,区块链提供了资产和交易的全部血统。其次,区块链为复杂的参与者网络提供了透明度。

在有限的比特币和智能合约用例之外,分类账数据库管理系统(DBMS)将为数据的单企业审计提供更有吸引力的选择。Gartner估计,到2021年,大多数许可的区块链用途将被分类账DBMS产品取代。

Filestar实现新的P1封装算法(可选包括 SHA512,Poseidon,Pederson 和 Blake2s)提高封装效率;引入递归零知识证明技术,实现消息的链下聚合,提高全网的TPS;在Window PoST中,引入VRF 随机抽查技术,减少矿工的抽查次数。除此之外,FileStar不同于Filecoin只激励存储证明,FileStar将逐步实现对存储资源、计算资源和带宽资源的激励,实现分布式的存储、可验证计算、可度量带宽的分布式互联网物理基础设施。

白皮书介绍

《区块链监管系统企业接入手册》,可复制链接后用石墨文档 App 或小程序打

根据官方定义,Cypherium 是一个高度可扩展且无需许可的混合区块链平台,兼有工作量证明和拜占庭容错共识,致力于实现区块链网络可扩展性、去中心化和商业化可行性的最大值,满足企业级应用的性能要求。

总结一下,Cypherium就是一个高性能公链,致力于发展大规模的区块链商业化应用。Cypherium 创新性地采用混合共识机制。区块链共识分为两个过程,第一个过程:选举验证者;第二个过程:打包与验证区块。

Cypherium 在共识的第一个过程,也就是选举记账人这个阶段采用了 PoW 共识。在第二阶段,也就是打包记账阶段,Cypherium 则选用了效率较高的 HotStuff 机制来打包验证区块,极大地增加了区块链的可扩展性。

HotStuff 是改进型 PBFT 算法,Facebook 区块链采用的 LibraBFT 共识算法,同样基于 HotStuff。与Libra不同的是,LibraBFT为中心化固定节点共识算法,Cypherium团队实现了无需许可完全去中心化的HotStuff算法。

Cypherium 相应地设计了选举链+交易链的双链架构。其中选举链运行 PoW 共识,用来选取验证委员会,交易链则运行HotStuff ,提高扩展性。

用户投注的本金收益用于返奖,本金每周退回。

我们在一个游戏中建立了这个模型,在这个游戏中,一个区分者与一个使用实例/证人对并做两件事情中的一件的证明神谕对抗

151000美元的比特币平均每笔交易价值是以太坊平均每笔交易价值793美元的190倍,这表明机构在比特币市场的参与度明显提高。

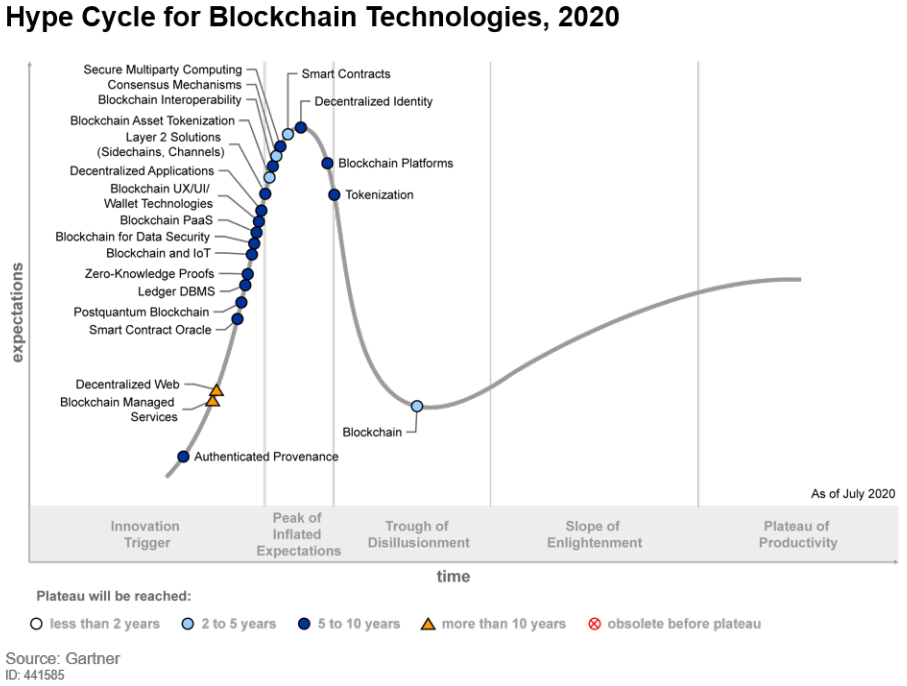

Hype Cycle for Blockchain Technologies,2020

签名的重放攻击

代数系统、半群、陪集

有原理解释,g的选择、有例子

有参考价值的文章:Paillier加密算法的推导

DCRM (Decentralized Control Rights Management) is a true interoperable solution that is more powerful than atomic swaps, more secure than sharded key storage schemes, safer and cheaper than multi-signature schemes.

白皮书

黄皮书

以太坊2.0以“分布式+密码学”提高性能,保证控制记账节点需要同步的数据量,实现无状态区块链。

一、状态分片:从单账本到多账本

二、向量承诺:从查询到证明

三、无状态:从证明账本到证明行为

可聚合子向量承诺(aSVC)是一个最新的研究成果,来自论文《无状态密码货币的可聚合子向量承诺》。

承诺c由记账节点持有,代表的是本分片中所有账号和账户的余额;л(i)是用户i的成员证明,代表第i个账户和账户余额在总账本中。

利用拉格朗日插值法可以把子向量变成一个多项式。

非交互式零知识证明,英文是 Non-Interactive Zero Knowledge,简称 NIZK .

这里为了保证攻击者不能随意伪造签名,正是利用了离散对数难题(DLP)与 Hash 函数满足抗第二原象(Secondary Preimage Resistance )这个假设。

而采用 Hash 函数的方法来把一个交互式的证明系统变成非交互式的方法被称为 Fiat-Shamir 变换[5],它由密码学老前辈 Amos Fiat 和 Adi Shamir 两人在 1986 年提出。

前文提到,失去了挑战,似乎失去了证明的「信任根基」。而在 Schnorr 签名方案中,Hash 函数担负起了「挑战者」的角色,这个角色有一个非常学术的名字:「随机预言机」(Random Oracle)[6]。

Trapdoor Permutation Toxic Wastes

时间拨到1985年,乔布斯刚刚离开苹果,而 S. Goldwasser 博士毕业后来到了 MIT,与 S. Micali,Rackoff 合写了一篇能载入计算机科学史册的经典:『交互式证明系统中的知识复杂性』[8]:

交互证明的表现形式是两个(或者多个图灵机)的「对话脚本」,或者称为 Transcript。

(写得很棒的零知识入门:证明、交互式、三色图(地图三染色问题 )、信息vs知识、可验证计算与电路可满足性问题)

概率加密、语义安全:假设你是一个攻击者,你通过密文在多项式时间内计算不出来任何有价值的信息。

陷门承诺(trapdoor commitment)

抽象与直觉,矩阵描述运动(迁跃) 孟岩的原文:理解矩阵(三)

[在Java中监听以太坊智能合约事件](https://www.qukuaiwang.com.cn/news/143363.html)

DC/EP

PPT: Pairing-Friendly Elliptic Curves of Prime Order 谈到嵌入度k=12

作者: Vitalik

所谓的免信任性,就是应用的正常工作不以特定参与者按特定方式行事为前提,即使他们将来会在利益的驱使下做出意料之外的举动(也不能使应用的工作状况脱离预期)。

我个人对信任的定义很简单:信任就是对其他人行为的假设。

Basic Concepts 5

2.1 A few words about notation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5

2.2 Modular arithmetic . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6

2.2.1 Modular addition and multiplication . . . . . . . . . . . . . . . . . . . . . . 7

2.2.2 Modular exponentiation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

2.2.3 Modular multiplicative inverse . . . . . . . . . . . . . . . . . . . . . . . . . 8

2.2.4 Modular equations . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9

2.3 Elliptic curve cryptography . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10

2.3.1 What are elliptic curves? . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10

2.3.2 Public key cryptography with elliptic curves . . . . . . . . . . . . . . . . . . 12

2.3.3 Diffie-Hellman key exchange with elliptic curves . . . . . . . . . . . . . . . . 13

2.3.4 Schnorr signatures and the Fiat-Shamir transform . . . . . . . . . . . . . . 13

2.3.5 Signing messages . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

2.4 Curve Ed25519 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

2.4.1 Binary representation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

2.4.2 Point compression . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

2.4.3 EdDSA signature algorithm . . . . . . . . . . . . . . . . . . . . . . . . . . . 18

3 Ring Signatures 20

3.1 Linkable Spontaneous Anonymous Group (LSAG) signatures . . . . . . . . . . . . 21

3.2 Back’s Linkable Spontaneous Anonymous Group (bLSAG) signatures . . . . . . . . 24

3.3 Multilayer Linkable Spontaneous Anonymous Group (MLSAG) signatures . . . . . 25

3.4 Borromean ring signatures . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

4 Pedersen Commitments 29

4.1 Pedersen commitments . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

4.2 Amount commitments . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30

4.3 Range proofs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31

4.4 Range proofs in a blockchain . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32

Monero Transactions 34

5.1 User keys . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34

5.2 One-time addresses . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34

5.2.1 Multi-output transactions . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36

5.3 Subaddresses . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36

5.3.1 Sending to a subaddress . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 37

5.4 Integrated addresses . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38

5.5 Transaction types . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 40

5.6 Ring Confidential Transactions of type RCTTypeFull . . . . . . .

介绍了"Sigama协议(∑-protocol)”。

本文由Gregory Maxwell和Andrew Poelstra共同撰写,详细介绍了Borromean环签名的算法、使用方法及现存的一些问题。

Zk-SNARKs的缺点是需要安全初始设置,Sigma弥补了这一点。

它基于Groth,J.和Kohlweiss,M.(2015)的一篇论文《One-Out-of-Many Proofs: Or How to Leak a Secret and Spend a Coin》 并进一步借鉴了 《Short Accountable Ring Signatures based on DDH》。

下面是 Bristol大学密码学博士生的五十二个知识点中对Sigma协议的描述:

Sigma协议是Alice想要向Bob证明一些东西的协议(Alice知道一些秘密)。他们有下面的一般范式:Alice知道一个秘密,Alice和Bob都分享了一些相同的信息。因此:

- Alice给Bob发送了一个值,这个值叫做承诺(commitment)。

- Bob均匀的随机选择一个挑战(challenge)发送给Alice。

- Alice计算一个回应(response)发送给Bob。

- Bob检查回应,接受或者拒绝Alice的解释。

传说中,如果你把上面的过程画成一个图,这个图看起来像sigma(σ),所以这个协议就叫Sigma协议。

Sigma协议f:W−>X就是下面的结构。Alice知道(x,w)∈X×W,f(w)=x,Bob知道x。

1.Alice选择r∈W随机的。设置A=f(r),然后把A发送给Bob。这就是承诺(Alice对r进行承诺)。

2.Bob选择一个c∈k随机的,然后发送给Alice。这就是挑战。

3.Alice计算s=r+c⋅w。然后发送s给Bob。

4.如果f(s)=A+c⋅x成立,Bob接受。

ELGamal算法用于加密和签名

其中第三个场景提到“或证明”:Protocol 3. Disjunction (OR) of discrete logs

翻译:E:\Disk\BaaS\隐私计算\机密交易-Gregory Maxwell.txt

Pedersen的承诺的原理、范围证明

同态加密的一个限制是它只能处理相对于一个密钥的加密数据。然而,很多时候,我们希望处理与几个不同密钥相关的加密数据。例如,多个参与方(每个参与方都有自己的密钥)可能会将其加密的数据上传到云上,我们希望云能够聚合这些数据并在其上计算有用的统计数据。当然,恢复明文结果将依赖于所有合作的各方,每方提供相应的密钥。支持这种处理的同态方案称为多密钥同态Multikey Homomorphic Encryption。

多密钥同态加密的概念,以及基于NTRU密码系统的具体实现,最早由L’opez-Alt等人描述。该方案的一个缺点是,在密钥生成时必须知道参与方数量的上限,因为参数随着参与方数量的增加而增加。(类似的实现在LWE下是可能的,但它只支持固定数量的参与方) 最近Clear和McGoldrick[描述了LWE(或RLWE)下的一种不同的实现,后来Mukherjee和Wichs对其进行了显著简化。这些方案可以支持任意数量的参与方,但是它们依赖于在密钥生成时必须知道的公共参考串。

其他相关论文:

Multi-Key FHE from LWE, Revisited Multi-key fully homomorphic encryption report MULTIKEY FULLY HOMOMORPHIC ENCRYPTION AND APPLICATIONS Efficient Multi-Key Homomorphic Encryption with Packed Ciphertexts with Application to Oblivious Neural Network Inference

菲亚特-沙米尔(Fiat-Shamir)变换:采用Hash函数的方法来把一个交互式的证明系统变成非交互式的方法被称为Fiat-Shamir变换[8],它由密码学老前辈Amos Fiat和Adi Shamir两人在1986年提出。

Fiat-Shamir变换,又叫Fiat-Shamir Heurisitc(启发式),或者Fiat-Shamir Paradigm(范式)。

Fiat-Shamir变换是一种可以将Sigma协议变成非交互证明的技术。这不仅仅会让Alice可以通过给Bob发送邮件完成证明(Bob可以稍后阅读邮件而不必返回一个挑战),而且它能把任何一个Simga协议变成一个数字签名,签名的含义就是“知道这个Sigma协议的秘密的人已经签署了这个消息”。Alice能够创造一个签名一次然后无数次的进行分发,验证者可以不必联系Alice。同时零知识也变得容易了,因为Bob或者其它读者不能做任何事情。

客户管理密钥(CMK)

代理重加密的scala实现,提供jar封装来支持java调用。

半信任代理(semi-trusted proxy)

PRE方案特性:

有多种方法可以对PRE方案进行分类。其中一些最重要的是:

- 方向性描述了从A到B的委托是否也允许从B到A的转换。单向方案不允许这样做。

- 交互性描述了双方是否必须积极参与才能生成转换密钥。非交互式方案仅需要代表的公共密钥。

- 传递性描述了代理是否可以重新委托加密。也就是说,如果代理拥有从A到B的转换密钥和从B到C的转换密钥,它可以生成从a到C的转换密钥吗?非传递性方案不允许这样做。

- 串通安全性描述了委托人是否可以与持有该委托人的转换密钥的代理进行串通以恢复委托人的私钥。串通安全方案不允许这样做。

- 多跳说明是否有可能允许委托人也成为委托人。也就是说,该方案是否允许将已经从Alice转换为Bob的密文随后从Bob转换为Carol。在多跳情况下,代理将隐藏转换,因此链中的任何委托人都可以解密她的委托人之一可以解密的任何消息。

Recrypt库实现了PRE方案,该方案是单向的,非交互式的,非传递的,串通安全的和多跳的。

是一个区块链分片协议,定义了分片规则、跨分片交易等。

转换加密(代理重加密)、正交访问

基于属性加密(ABE)

Attribute-based encryption (ABE)

对称密钥的轮换:Key Homomorphism

Allows changing key in encrypted data

– Symmetric cipher that provides in-place re-encryption

假定前提:云服务商不可信。云服务商一直拿不到数据明文。直接将密文转换为另一个用户可解密的密文。

密文共享三种方法:

- 传统方法

- 代理重加密

- 属性加密

在第一种传统方法中,需要耗费大量的通信开销和运算代价,并且需要用户增加本地存储空间,这不符合用户通过云计算节省设备开销的初衷。

在第二种代理重加密方法中,主要是通过代理服务器将一个用户的密文转换为另一个用户可以解密的密文,且不泄露用户的私钥和明文信息。这种方法主要是端到端的。

在第三种属性加密方法中,数据拥有者可以利用属性加密,在数据加密的过程中定义一个访问策略只有满足这个访问策略的用户才能够解密,由此来实现密文的共享。这种方法主要是一对多。

NuCypher KMS 是一个分布式密钥管理系统(KMS),提供加密和权限控制服务。

代理重加密(proxy re-encryption)

白皮书:https://www.chainnode.com/doc/1777

Github:https://github.com/nucypher

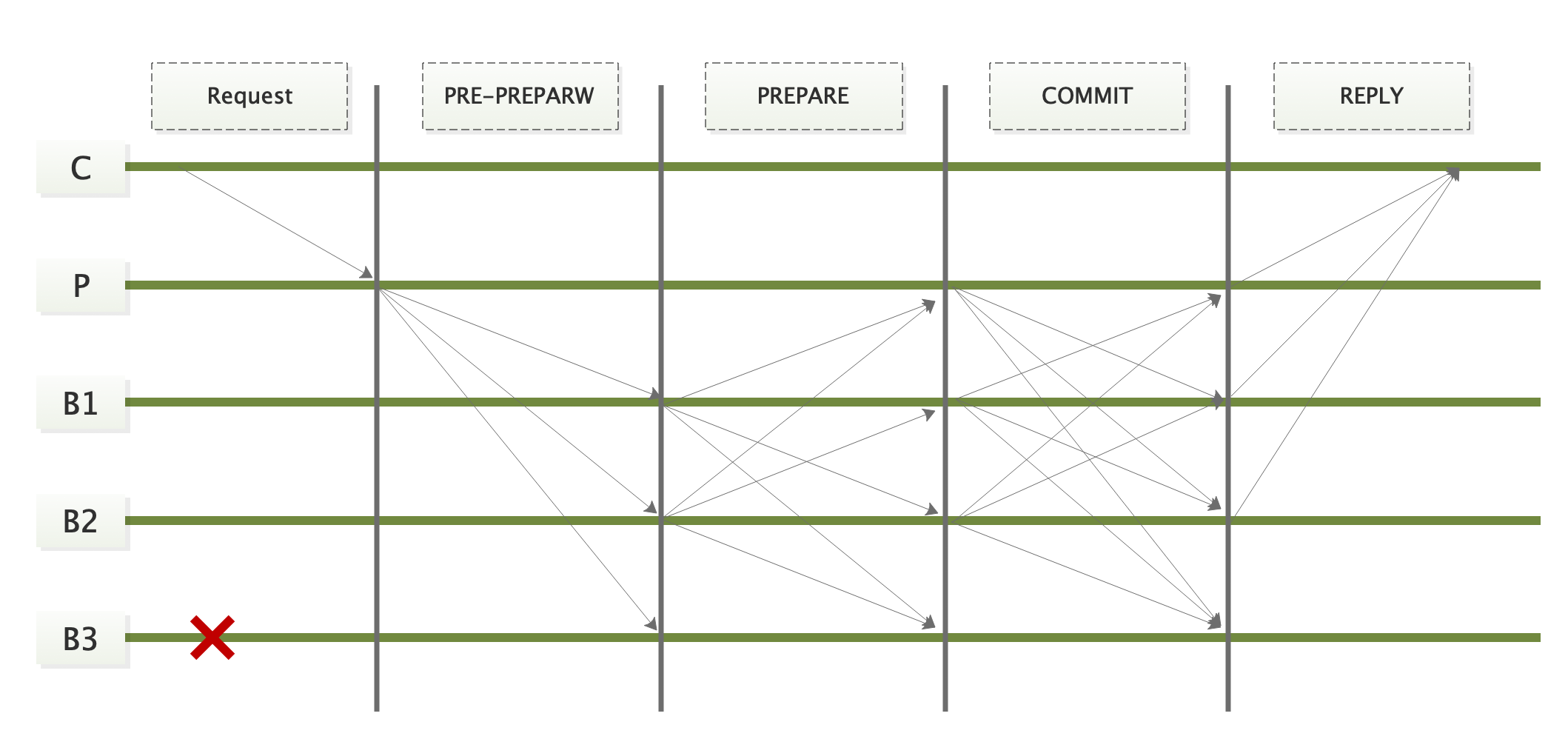

客户端(c):向primary发起请求的客户端节点;会触发view change。

主节点(primary):在收到请求后请求分配序号,排好序后广播。

备份节点(replica,也称副本节点):接收广播消息,验证请求合法性,投票,触发view change协议来推举新的主节点。

视图(view):一个view中存在一个主节点和多个副本节点,它描述了一个多副本系统的当前状态。另外,节点是在同一个view上对数据达成共识,不能跨域view。

门罗,达世,ZCash这类匿名币虽然解决了区块链上交易环节的隐私,但是它们都没有能够为智能合约提供隐私。

公链项目Origo.Network,就是在解决智能合约隐私的为数不多的明星项目之一。libsnark核心开发者Howard Wu亲自顾问站台。

Origo.Network以零知识证明技术作为切入点,结合新创造的加密编译器,并配合相应的支持隐私的底层扩容技术,使得智能合约上的数据都可以随意做到隐私/公开的切换

“Origo=以太坊+ZCash。同时解决V神口中的区块链两大问题——隐私和扩容,让隐私和智能合约可以兼得。”

Origo 的方案包括 Layer 1(链上)和 Layer 2(链下)。Layer 1 负责存证和验证执行,Layer 2 负责执行计算。 据创始团队成员张逸嘉介绍,合同(KYC 量表)双方需要把智能合约涉及到的信息的哈希值放到链上(保证合同对应参数不可篡改);输入数据的哈希值存到链上后,根据场景主链或双方会将加密数据发给链下执行者(Executor);执行者完成计算后将结果和在链下生成的零知识证明(ZKP,Zero—Knowledge Proof),提交给链上验证,以证明自身正确执行了运算以及得到结果。其中哈希上链主要是为了后续常出现合同纠纷,防止数据输入方篡改数据。

Origo 采取的策略是先输出解决方案(Origo inside计划),帮助企业用户将联盟链和公链打通,企业用户在公链上存证数据哈希,而数据源可以来自联盟链,企业在链下执行运算。即数据提供者和执行者合一。

本质上,这种方案主要起到“电子证据”的作用,要实现绝对隐私,张逸嘉表示,有三种方式可考虑:同态加密、安全多方计算(sMPC,Secure Multi-party Computation)和未被破解的 SGX (Intel 的可信硬件产品)。

java的国标商用密码库:BouncyCastle

ECDH是一种方法称为椭圆曲线Diffie-Hellmam交换(Elliptic Curve Diffie-Hellmam exchange)。

Schnorr签名被当作是随机预言模型中最简单的安全数字签名方案,它很有效并且生成短签名,获得美国专利4995082,该专利于2008年2月到期[7]。

讲解Schnorr签名到位,有例子

2020年4月22日,工信部对2020年工业互联网创新发展工程40个项目进行公开招标。包括基于工业互联网网络体系综合公共服务平台、工业互联网标识解析二级节点项目、面向“5G+工业互联网”的网络设备及系统测试平台项目等多个项目,主要围绕平台、网络、安全、标识解析、5G+等内容的具体项目进行公开招标。

第2包:基于区块链的工业产品防伪溯源平台

浪潮云信息技术有限公司、中国信息通信研究院、山东鲁抗医药股份有限公司、河北三元食品有限公司、北京邮电大学联合体

3.存储量问题:迄今比特币区块链上已有逾60万个区块,约270GB

学术界和产业界提出和实现了各种链上和链下的改进方案。1.链上解决方案如区块扩容(比特现金为例)、更换PoW中的算法减少挖矿耗时(莱特币为例)、分片(Sharding)、提出更轻量级的共识算法(PoS为例)等;2.链下解决方案如隔离见证(SegWit)、楔入式侧链、平行链、Plasma、支付通道等。如表1为提升扩展性的各类技术方案的对比。

数据权是权利人依法对特定数据的自主决定、控制、处理、收益、利益损害受偿的权利。”

《深圳特区数据条例(征求意见稿)》所规定的数据权,即权利人依法对特定数据的自主决定、控制、处理、收益、利益损害受偿的权利,与《数据安全法(草案)》中的“与数据有关的权利”本质上是一致的。

数据和信息是相互联系的概念,数据更侧重于附着载体和表现形式,而信息则侧重于所包含的内容;数据更侧重于流转和利用,而信息更侧重于许可和保护;数据更侧重于具体操作,而信息则更侧重于强调基本权利保护。

OWAS的中国区列出区块链安全十大问题:

高级可持续威胁

失控的币值通胀

失效的权限控制

不安全的共识协议

考虑不充分的程序逻辑

不严谨的业务策略

校验不严格的交易逻辑

脆弱的随机数机制

存在缺陷的激励机制

日志记录和监控不足

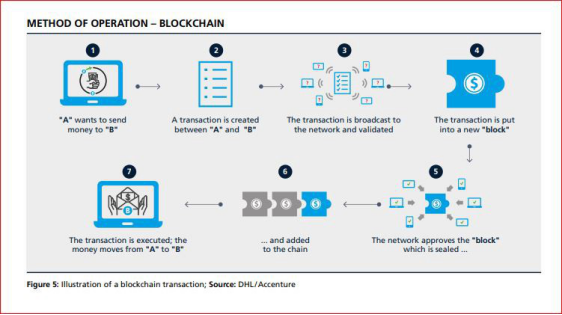

区块链是一种分布式账本,是按时间顺序排列的,由网络中所有参与者共享的,经过加密签名,不可撤销的交易记录列表。

完整的区块链模型包含五个元素:共享和分布式分类帐,不可变和可追溯的分类帐,加密,令牌化和分布式公共共识机制。但是,由于一系列技术问题(包括差的可扩展性和互操作性),区块链对于企业部署仍然不成熟。

当今的企业区块链采用一种实用的方法,仅通过使分类账独立于各个应用程序和参与者,并在分布式网络中复制分类账来创建重大事件的权威记录,从而仅实现完整区块链的某些元素。具有访问权限的每个人都可以看到相同的信息,并且只有一个共享的区块链可以简化集成。共识通过更传统的私有模型来处理。

区块链可能以多种不同的方式推动价值增长:

-

区块链通过使分类帐独立于各个应用程序和参与者并在分布式网络中复制分类帐以创建重大事件 的权威记录来消除业务和技术摩擦。拥有访问权限的每个人都可以看到相同的信息,并且通过拥 有一个共享的区块链模型可以简化集成。

-

区块链还启用了分布式信任体系结构,该体系结构允许不认识或彼此固有信任的各方使用多种 资产来创造和交换价值。

通过将智能合约用作区块链的一部分,可以对操作进行编码,以使区块链中的更改触发其他 操作。

2-02-10-15区块链工程技术人员

4-04-05-06区块链应用操作员

###【译】SNARKs讲解(翻译的质量高)

【译】SNARKs讲解「第一部分」:同态隐藏

【译】SNARKs讲解「第二部分」:多项式的盲求值

【译】SNARKs讲解「第三部分」:关于系数知识的测试和假设

【译】SNARKs讲解「第四部分」:如何让多项式盲求值可验证

【译】SNARKs讲解「第五部分」:从计算到多项式

【译】SNARKs讲解「第六部分」:皮诺曹协议

【译】SNARKs讲解「第七部分」:椭圆曲线的配对

实际上是同态加密后写链,用于个人授权多个数据提供方提供加密后的数据进行累加后个人解密。

其中山东爱城市网信息技术有限公司以240件登顶

私钥计算主要依靠两个核心密码学元件: 第一个元件是私钥分割(secret sharing).第二个元件是安全的多方计算(MPC)。

据美国参议院司法委员会称,在《合法访问加密数据法》下,一旦执法机构获得执行令,设备制造商和服务提供商就必须要协助执法部门访问加密数据,这种协助将会有助于执法。

交互式零知识证明---色盲游戏

非交互零知识证明---数独游戏

零知识证明应用场景:隐私、扩容(链下扩容、链上压缩)、递归零知识证明

零知识证明协议

零知识证明开发工具

- 卖矿机

- 交易平台

- 预言机

- 互操作性

- 隐私层协议 (代表:Enigma、NuCypher)

基于区块链可审计的私有数据共享体系结构分析(https://www.8btc.com/media/608996)

Analysis of Architectural Variants for Auditable Blockchain-based Private Data Sharing 基于区块链的可审计私有数据共享体系结构变体分析 https://dl.acm.org/doi/pdf/10.1145/3297280.3297316

许多应用程序的设计依赖于昂贵的可信第三方审计员。工业应用联邦多学科优化(federated multi-disciplinary optimization,MDO)是一个很好的例子,其中不同的组织为复杂的工程设计工作做出贡献。尽管区块链和分布式账本技术(DLT)在减少对此类中介的依赖方面具有强大的潜力,但设计解决方案所涉及的体系结构复杂性令人望而生畏。

本文在保证数据访问操作的可审计性、不可否认性和共享数据的可用性的同时,分析了分布式私有数据共享的体系结构。分析的体系结构侧重于实现:(i)机密数据交换,(ii)对共享数据的访问管理,(iii)数据访问的可审计性,以及(iv)数据验证或冲突解决。我们系统地列举在以下级别的体系结构决策:存储、文件访问控制、数据加密方法和私有数据的可审计机制。

这项工作的主要贡献是全面概述了分布式私有加密数据的体系结构,以及在性能、存储开销、可审计信任和安全性方面所涉及的权衡。这些发现在上述涉及联邦多学科优化(MDO)的行业案例中得到了验证。

有完备的入门讲解

当铺

截止到目前,大约有9万空块,约占目前区块数量的14%。这其中很多空块是在比特币早期产生的,那时候用比特币的用户极少,链上几乎没有交易产生,所以矿工也只能打包空块了。 粗略统计了一下,在待确认交易内存池持续不空的情况下(从第二次减半之后至今),21万多个区块中,大约有0.75%的空块。另外这部分空块的出块时间,与其父区块的时间间隔都在几十秒之内,这样很好印证了我们前面给出的信息延迟的解释。

现在的密码学相关论文中,习惯将G1,G2设置为乘法循环群。但是,基于椭圆曲线的双线性群构造中,G1,G2是加法群。所以在大约2005年以前的论文中,双线性群一般写成加法群形式。jPBC中将G1,G2表示称为了乘法循环群,因此在实现写成加法群形式的方案时,要注意将加法群改成乘法群的写法再进行实现。如何修改呢?很简单,把加法群中的加法运算写成乘法运算、把加法群中的乘法运算写成幂指数运算即可。

由于双线性群最初是用在基于身份的加密(Identity-Based Encryption)系统中,我们经常会需要将一个特定的String或者byte[]哈希到双线性群中。

双线性映射可以通过有线域上的超椭圆曲线上的Tate对或Weil对来构造。

摘 要: 自从 2000 年 Sakai 等人利用椭圆曲线上的双线性对提出了基于身份的密钥协商方案, 特别是 2001 年 Boneh 和 Franklin 利用双线性对实现了基于身份的加密, 基于双线性对的密码体制的研究曾一度成 了密码研究领域特别是公钥密码研究中的一个热点. 这一研究领域所取得的研究成果在密码学研究领域 创造了一个不小的奇迹. 在这篇文章中, 我们首先介绍什么是双线性对, 然后介绍双线性对在密码中的应 用, 从三方一轮密钥协商到IBE, 到基于属性的加密(ABE), 断言(或谓词)加密(PE), 函数(或功能)加密(FE), 可搜索的加密等, 从短签名到各种各样的签名等. 我们介绍双线性对密码系统的实现现状和安全现状. 双 线性对可以推广到多线性映射. 多线性映射可以实现双线性对所实现的所有体制, 更强大的是它可以实现 电路, 从而可以构造任意布尔电路的断言加密和设计任意多项式电路的不可区分的混淆(iO)等. 由于多线 性映射的强大功能, 使得基于多线性映射的密码体制的研究成为了当前的研究热点. 文章第二部分介绍多 线性映射定义和构造思想, 以及在密码中的应用. 最后我们给出一些公开问题和一些讨论. 关键词: 双线性对; 椭圆曲线; 多线性映射; 格; 混淆

-

用户既然可以创造内容并分享内容,那么如何保证创造的内容不是虚假的;

-

互联网实现了信息的快速交换,却无法实现价值的点对点直接交换。信息的无限复制破坏了基于数字化的价值交换,而互联网上泛滥的虚假信息也更加印证了它并非是一个可信的网络;

-

内容分享平台的中心化特质,使它处于强势地位。用户如一个个行星一样,不得不围绕着恒星转,从内容规范,到分享模式,再到收益分成,用户没有任何“议价权”;

-

每个内容分享平台都是孤立的,使得里面的内容也是孤立的,所谓的内容无门槛分享只是一句空话; 用户在平台产生的行为数据被平台背后的大公司所占有,大公司根据这些数据挖掘出潜在的价值并用来谋利。行为

-

数据由用户产生,所有权理所当然属于用户,只有用户才能授权大公司使用这些数据,数据产生的价值理应归于用户。

艺术家的作品会有单品(Single Edition)和多版限量艺术品(Multiples)的区别

那些顶级的多版限量艺术品与其说一种收藏品,不如看成一种金字塔顶尖俱乐部的宝贵会籍。

如果已经有知名收藏家或者美术馆已经拍下并收藏了同样的多版限量艺术品,那之后拍下来的买家将更有安全感。

以太币(ETH)目前交易价为241.15美元;

持有ETH的地址总数为3996万,超过了比特币3010万的持币地址总数。

根据EtherScan的数据,以太坊独立地址的数量现在已经超过1亿。

Celo 简而言之是一个无需许可的快速 PoS 网络,拥有轻量级身份协议和稳定性协议。具体而言,轻量级身份协议是指它可以将公钥和手机号码的哈希值进行匹配,从而允许向任何手机号码发送加密货币,这就消除了加密货币交易的很多壁垒。

Celo 维护一个安全的分散的电话号码映射,允许钱包用户发送和接收与他们现有的联系人简单的付款,并有信心付款将达到预期的收件人。

移动优先

离散对数承诺,基于椭圆曲线的Pedersen承诺。

Pedersen承诺的同态性是指,如果comm1,comm2分别是使用盲因子r1,r2的对v1,v2的承诺,则comm(v3,r3)==comm(v1,r1)*comm(v2,r2)

基于EC的Pedersen承诺具有加法同态性:

Comm(k1,r1) + Comm(k2,r2) = k1G+r1H + k2G+r2H = (k1+k2)G+(r1+r2)H = Comm(k1+k2,r1+r2)

虽然Pederson承诺证明了数字之间的关系,但是并没有限制任何数字的取值区间,因此还需要对隐藏的数值进行范围证明!

侧链实现的技术基础是双向锚定(Two-way Peg),通过双向锚定技术,可以实现暂时的将数字资产在主链中锁定,同时将等价的数字资产在侧链中释放,同样当等价的数字资产在侧链中被锁定的时候,主链的数字资产也可以被释放。

SPV(Simplified Payment Verification)模式是最初的侧链白皮书《Enabling Blockchain Innovations with Pegged Sidechains》中的去中心化双向锚定技术最初设想。SPV是一种用于证明交易存在的方法,通过少量数据就可以验证某个特定区块中交易是否存在。

在SPV模式中,用户在主链上将数字资产发送到主链的一个特殊的地址,这样做会锁定主链的数字资产,该输出仍然会被锁定在可能的竞争期间内,以确认相应的交易已经完成,随后会创建一个SPV证明并发送到侧链上。此刻,一个对应的带有SPV证明的交易会出现在侧链上,同时验证主链上的数字资产已经被锁住,然后就可以在侧链上打开具有相同价值的另一种数字资产。

注:以下内容摘译自新版《Liquid白皮书》

保密交易(CT)和防弹证明(Bulletproofs)

与比特币网络不同,Liquid交易的任何输入或输出通常没有明确的金额,相反,这些金额被Pedersen commitments所取代,这种密码学承诺具有同态的特殊性质,这意味着它们可以被加在一起产生新的 commitment。

这意味着,虽然验证者没有显示有关潜在金额的信息,但是验证者可以将输入承诺和输出承诺相加,并检查结果是否相等,从而确保没有发生通货膨胀。同时,由于没有可见的数据量,用户的隐私性大大提高,其隐藏了每笔交易的总传输量,使得找零输出与普通输出不可区分,从而极大地增强了CoinJoin的隐私保证。

这个功能,便被称为保密交易(CT),它是由Gregory Maxwell为Liquid 开发的一种技术,此后保密交易(CT)被很多其他区块链方案所采用(例如门罗币和MimbleWimble)。

为了允许用户提供其币属性的密码学证明,Blockstream还帮助开发了Bulletproofs(防弹证明),这是一种通用的零知识证明系统,其针对Pedersen commitments进行了优化。

这使得这些属性能够被证明,同时保留基础金额的完美私密性。

Stegos隐私平台(Stegos)创建独特的设计,其结合了区块链和代币,实现了第一个安全,高效且环保的完全隐私的加密货币。Stegos完全可扩展(scalable)和可剪枝(prunable),确保区块链保持小而不会影响信任。

Stegos是一种快速且高度可扩展的,此外,还有一个独特属性,Stegos是一种小区块链。使用安全加密剪枝技术(pruning)从区块链中安全删除用过的数据。

MimbleWimble是一种区块链格式和协议,它依靠强大的加密原语提供高级可扩展性,隐私性和可替代性。

这两天狗狗币的 1.14.x 的 Release Notes 里提到了“Pruning(修剪)机制”,这个机制可以让节点存储本地的区块数据小很多:

https://github.com/dogecoin/dogecoin/blob/master/doc/release-notes.md

这个 Pruning 机制,之前我在门罗币的一个 Release Note 也看到了:

https://web.getmonero.org/zh-cn/2019/02/01/pruning.html

门罗币是 0.14.x 版本开始引入的这种机制,当配置了这个机制后,节点的区块数据可以被“修剪”掉 2/3。

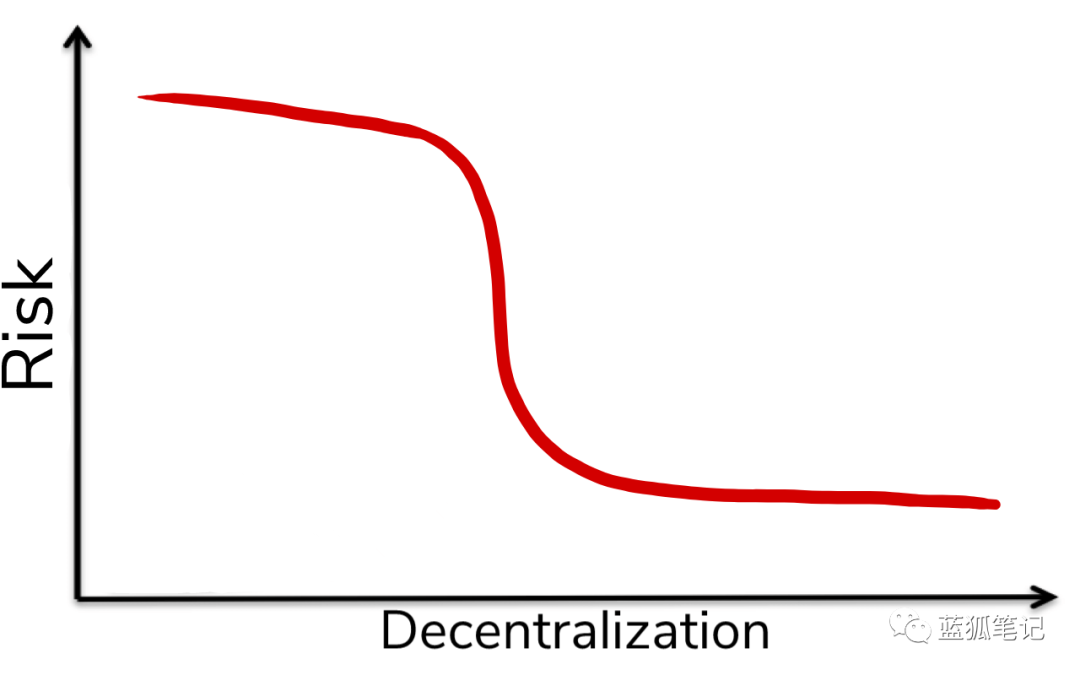

Vitalik Buterin把去中心化分为三个层面来考虑:架构层面、决策层面和逻辑层面。他认为区块链在架构和决策层面是去中心化的,但在逻辑层面是中心化的。架构层面是去中心化的,或者更准确说是分布式的。而逻辑层面的中心化,指的是global ledger, 也就是统一数据库,统一记账。

Vitalik Buterin进一步分析了大家经常提到的支持去中心化的三个原因:fault tolerance,attack resistance,and collusion resistance。(容错、抗攻击、抗共谋)

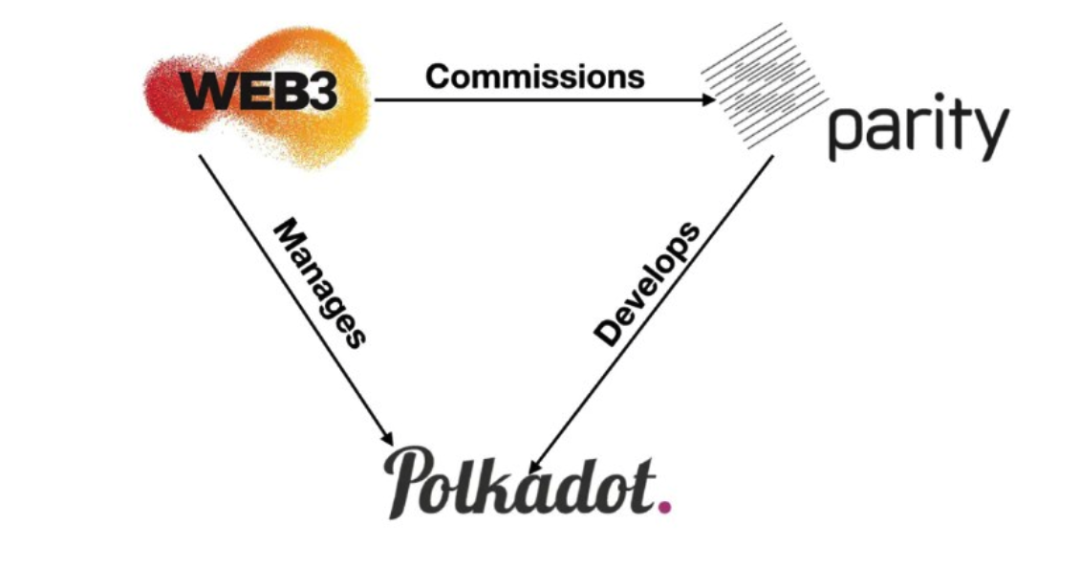

坊间流传,区块链行业的三大谜题是:中本聪是谁?FileCoin 什么时候启动?波卡 (Polkadot) 主网什么时候上线? 对我而言,波卡 (Polkadot) 就像是这些历史性计算机之间的第一个互联网连接。

根据 2020 年 5 月初波卡官方发布的上线流程介绍,总共分为六个阶段:

- PoA(当前阶段) 在第一阶段,波卡的候选链由 Web3 基金会的 6 个验证人节点维护,称之为 PoA 阶段。

安 全 多 方 计 算 (Secure Mutiparty Computation,SMC)是解决在一个互不信任的多用户网络中,两个或 多个用户能够在不泄漏各自私有输入信息时,协同合作执行某项计算任务的问题。 它在密码学中拥有相当重要的地位,是电子选举、门限签名以及电子拍卖等诸多应用得以实施的密码学基础。

安全多方计算理论的应用领域: 电子选举、门限签名、电子拍卖 、联合数据查询、私有信息安全查询。

安全多方计算理论的基础协议:茫然传输协议(Oblivious Transfer Protocol,OTP)、秘密比较协议、置换协议、点积协议

目前大部分研究者们在设计安全多方计算协议时,基本都以 秘密共享协议(Verifiable Secret Sharing,VSS)的子协议为构造基石,设计出的协议在答题结构上都是类似的, 这样在解决通信效率和安全性上没有实质性突破。

2015 年 2 月的一篇论文《The Bitcoin Lightning Network: Scalable Off-Chain Instant Payments》提出了比特币闪电网络转账的概念。

首先需要了解两个核心概念:

RSMC (Recoverable Sequence Maturity Contract) HTLC (Hashed Timelock Contract) RSMC 就是类似准备金机制。先假定交易双方之间存在一个「微支付通道」(资金池)。 双方都预存一部分资金到「微支付通道」里,之后每次交易,就对交易后的资金分配方案共同进行确认,同时签字作废旧的版本。

只有在提现时候才需要通过区块链。任何一个版本的方案都需要经过双方的签名认证才合法。

HTLC 其实就是限时转账。理解起来其实也很简单,通过智能合约,双方约定转账方先冻结一笔钱,并提供一个哈希值,如果在一定时间内有人能提出一个字符串,使得它哈希后的值跟已知值匹配(实际上意味着转账方授权了接收方来提现),则这笔钱转给接收方。

HTLC 的另外一个作用是,保障任意两个人之间的转账都可以通过一条首尾相接的支付通道来完成。

哈希承诺

Pedersen承诺

在实际业务中,Pedersen承诺自带的加法同态性,配合零知识证明获得约束关系证明功能,在区块链中可以有广泛的应用,目前主要以隐匿账本的形式,提供灵活的隐私数据的密文上链存证和交易密文数值关联性的第三方验证。

所以,Pedersen承诺重在“承诺”,适用于数据属主向第三方证明承诺中的敏感数据满足一定的约束关系,由于不直接提供解密功能,不能直接支持需要互不透露敏感数据明文的多方协同计算,这一点与密码学领域的同态加解密算法有很大区别,切勿混淆概念。

量子承诺

第1论|隐私和效用不可兼得?隐私保护开辟商业新境地

第2论|隐私合规风险知几何?数据合规商用需过九重关 第3论|密码学技术何以为信?深究背后的计算困难性理论 第4论|密码学技术如何选型?初探理论能力边界的安全模型

第5论|密码学技术如何选型?再探工程能力边界的安全模型 第6论|密码学技术如何选型?终探量子计算通信的安全模型 第7论|密码密钥傻傻分不清?认识密码学中的最高机密

第8论|密钥繁多难记难管理?认识高效密钥管理体系 第9轮 | 密码学原语如何应用?解析单向哈希的妙用

所有隐私增强技术(PET)都部分解决了以下普遍问题:“对于输入数据集敏感部分的数据分析会泄漏多少隐私?”。

统计信息的隐私增强技术 我们考虑以下技术: 1)安全多方计算(缩写为MPC)

2)(完全)同态加密(缩写为HE或FHE)

3)受信任的执行环境(缩写为TEE)

4)差分隐私

安全多方计算(也称为安全计算,多方计算/ MPC或隐私保护计算)是密码学的一个领域。

MPC处理的问题是在一组可能相互不信任的各方之间共同计算一个函数,同时阻止任何参与者了解有关其他方提供的输入的任何信息;同时(在可能的范围内)确保获得正确的输出。

MPC计算基于计算输入(和中间结果)的秘密共享。

秘密共享最初由Adi Shamir提出,将数据分为几部分,它们本身是一些随机数,但是当组合在一起时(例如,通过加法)恢复原始数据。

MPC依赖于将每个数据输入项划分为两个或更多份额,并将其分配给计算方。加法和乘法的同态特性使那些当事方可以计算份额以达到共享结果,这些结果相结合可得出计算函数的正确输出。

为了执行MPC所需的共享计算,所有参与计算的方都遵循一个“协议”:一组指令和相互通信,当这些方遵循时,它们将实现分布式计算机程序

能够抵抗隐蔽或恶意对手的现代MPC协议还依赖于诚实参与者可使用的零知识证明来检测不良行为(并通常消除不诚实的一方)。

虽然原则上全同态加密方案允许对加密数据进行任意计算,但实际上几乎所有有效的实现方式都使用所谓的“分层模式”下的全同态加密(Leveled FHE),其中加密方案配置为仅支持特定大小或有界大小的计算,通常会导致性能极大的提升。

在接下来的几年中,为发明和实现更简单,更快的同态加密方案,学术领域进行了大量工作。这项工作最终由IBM 研究院发布了全同态加密库HElib。

最常用的全同态加密方案是Brakerski-Gentry-Vaikuntanathan(BGV)和Brakerski-Fan-Vercauteren(BFV)方案。两者都允许对有限域元素的向量进行加密计算。 BGV方案在IBMResearch的HElib库和新泽西理工学院的PALISADE库/框架中实现。BFV在MicrosoftSEAL,PALISADE和FV-NFLlib库中实现。CKKS在Microsoft SEAL,HEAAN和HElib中实现。

差分隐私提供了输出隐私的信息论概念。它的目标是通过发布数据库上聚合计算的结果来量化和限制数据库中各个记录的信息量。

典型的多密钥同态加密算法可以参考Clear and McGoldrick (CRYPTO 2015)、Mukherjee and Wichs (EUROCRYPT 2016)相关的论文。

目前多密钥同态加密方案,随着参与方个数的增加,系统性能会急剧降低。对于一些需求比较明确的多方协作场景,相较于多密钥同态加密方案,定制构造的安全多方计算协议或许更有效。

是IBC的综述,很全。谈到了对IBE/IBS的各种扩展:

- 基于身份的签密方案。

- 基于身份的广播加密(IBBE)

- 基于分层身份的加密/签名(HIBE / HIBS)

- 可撤销的IBE。

- 基于晶格的IBE。

- PKI:Public Key Infrastructure,公钥基础设施。

CA:Certificate Of Authority,认证中心。

-

数字证书:提供了一种发布公钥的简便途径; 一个数字证书包括:拥有者身份信息、公钥、CA数字签名、有效期等其他信息。

-

数字签名:用来确认信息发送者的身份,保证信息的完整性和抗否认性。

认证就是为用户签发公钥证书,从而为用户声称的身份与实际身份的一致性提供证明和信任担保。

- PKI:Public Key Infrastructure,公钥基础设施。

CA:Certificate Of Authority,认证中心。

-

数字证书:提供了一种发布公钥的简便途径; 一个数字证书包括:拥有者身份信息、公钥、CA数字签名、有效期等其他信息。

-

数字签名:用来确认信息发送者的身份,保证信息的完整性和抗否认性。

认证就是为用户签发公钥证书,从而为用户声称的身份与实际身份的一致性提供证明和信任担保。

来学嘉教授当选国际密码协会会士

5月11日,国际密码协会(简称IACR)宣布上海交通大学来学嘉教授当选IACR会士(IACRFellow),国际密码学界2020年只有5位学者获此殊荣。来学嘉教授现为上海交通大学网络空间安全学院教授,密码与信息安全研究所所长,中国密码学会理事。他是继清华大学图灵奖得主姚期智院士和王小云院士之后,第三位华人IACR会士。

首先是关键的底层技术部分,这一块我们需要重点关注的是BFT共识算法,原子跨链技术以及子链技术等。

其次是起到中台作用的中间层关键技术,我们要关注哈希锁定和分布式私钥控制以及很关键的隐私数据授权访问技术。今天全国人大常委会表决通过的密码法在实际运用中就会用到这一层的许多技术。

最后是区块链使用者日常直接接触的应用层关键技术,包括分布式应,智能合约还有强随机数。从整个区块链的发展全景来看,除了比特币等少数数字货币的直接用户量较为可观之外,在其他的应用场景还缺乏一个全民型应用,不管是区块链游戏还是食品溯源,都没能完成这一任务。

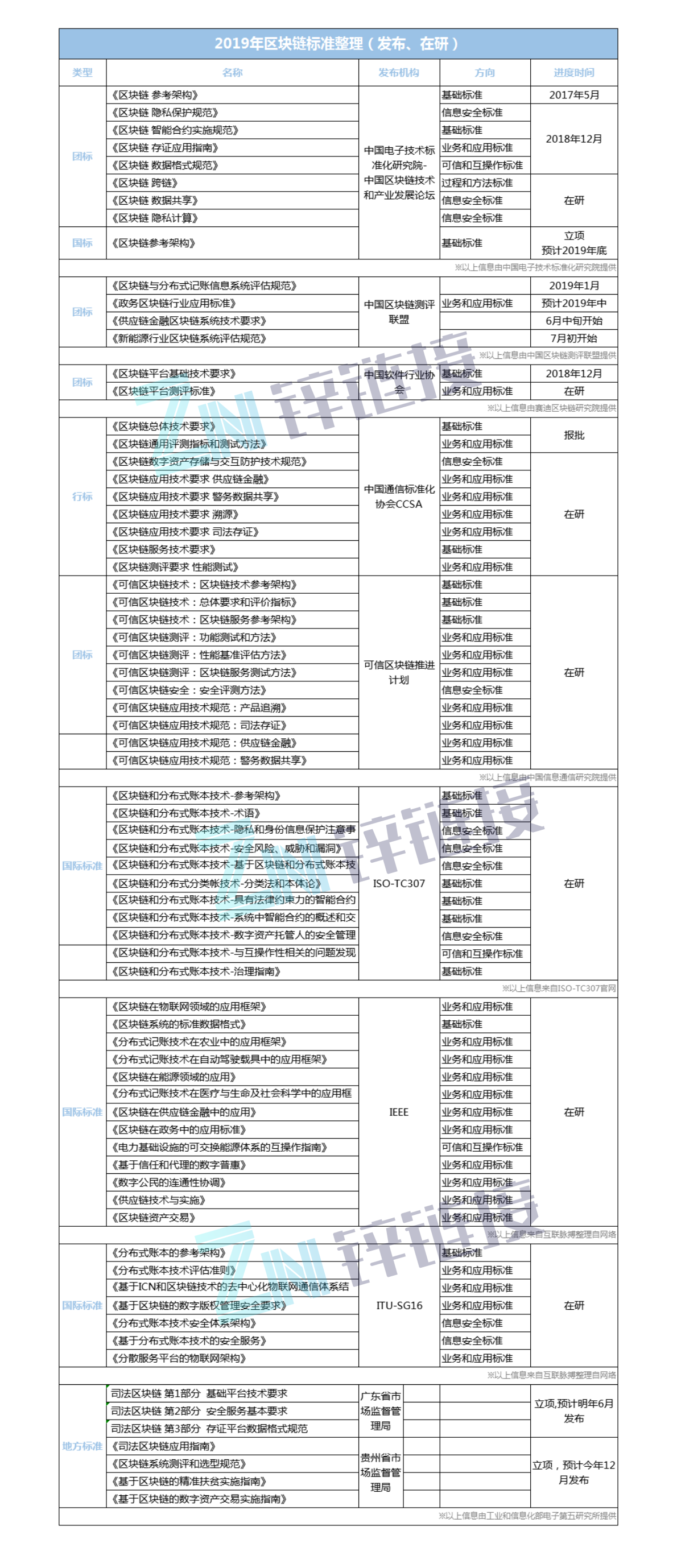

国际上,制定区块链标准的相关机构主要有ISO-TC307、IEEE、ITU、W3C等,目前ISO-TC307发起的11项、IEEE发起的13项、ITU发起的7项均处于研究状态,尚未发布。

中国区块链技术和产业发展论坛(由“中国电子技术标准化研究院”牵头)在2016年发布的《中国区块链技术和应用发展白皮书》中提出,“区块链标准体系框架”主要分为基础标准、业务和应用标准、过程和方法标准、可信和互操作标准、信息安全标准5个方向。

我们大致上可以把区块链的行业应用化分为3大方向:政务、民生、商业。

在政务领域,海关、税务、司法、不动产登记等都是目前主要的落地方向,这其中比较有名的案例就是国内几家互联网法院运用区块链技术做司法存证和确权。

在民生领域,医疗健康、扶贫、公益等都是主要的落地场景。

习近平在昨日的学习中也提到了民生的应用:“要探索‘区块链+’在民生领域的运用,积极推动区块链技术在教育、就业、养老、精准脱贫、医疗健康、商品防伪、食品安全、公益、社会救助等领域的应用,为人民群众提供更加智能、更加便捷、更加优质的公共服务。”

在商业领域,供应链金融、保险、旅游、物流、能源、版权、社交、农业、智慧城市、零售、游戏、跨境支付等都是主流场景。

4月9日,《中共中央国务院关于构建更加完善的要素市场化配置体制机制的意见》正式对外发布,这是中央关于要素市场化配置的第一份文件。《意见》首次把数据要素纳入进来,将数据与土地、劳动力、资本、技术等传统要素并列为生产要素,并提出“健全生产要素由市场评价贡献,按贡献决定报酬的机制”。这是对近年来数据在推动经济发展、提升政务效率、加强社会治理等方面发挥重要作用的充分肯定,也是引领数字经济时代发展的开创之举。

作为一种新型生产要素,培育和发展数据要素市场,对释放数据红利、推动我国经济高质量发展具有重要战略意义。数据生产要素成为当代关键要素,区别于以往生产要素的突出特点是,数据对其他要素资源具有乘数作用,可以放大劳动力、资本等生产要素在社会各行业价值链流转中产生的价值。数据资产化进程将不断释放底层数据的价值,促进现代信息技术的市场化应用,推动整个数字产业形成和发展,加速数字经济新业态、新模式和新优势的诞生。

数据共享或者数据生产要素市场化面临三座大山:数据确权、隐私安全、权益保护。数据确权即数据是谁的,行政部门和司法部门是否能够认可;隐私安全即数据防外泄、数据安全加密、数据可用不可见;权益保护即数据共享即交易,数据拥有者可以确保获得报酬,同时若出现纠纷,相关电子证据能够被法院快速认可。

共享交换平台的基本思路是,数据自治不集中、数据用前要授权、数据可用不可见、交易追溯保权益。首先由牵头方联合多家机构构建联盟链,并跨链到互联网法院天平链。通过数据生产方在数据生成时通过身份认证、数据上链以及跨链到天平链实现数据确权;数据生产方通过本地化部署的共享交换前置进行数据上链和数据关联,设置数据目录的访问权限(可以支持公开、指定接收方、授权共享等各种模式),数据仍由所属机构管理,并不集中;通过数据共享交换平台规范数据共享的目录和数据交换标准,实现数据交换的管理;当有数据交换时,采用数字信封加密或者可信计算安全沙箱确保数据隐私安全,可信计算安全沙箱能够保障只输出数据分析结果,数据不落地、不外泄;任何数据交易的记录均在链上永久记录,并以此作为交易付费的依据,如央行数字货币普及后,则可以使用智能合约自动无缝实现数据的交易和货币的转移。如果交易双方发生任何纠纷,可以在数据共享交换系统生成司法鉴定报告和一键生成证据包,该证据包可以在互联网法院电子诉讼平台上提交并被法官认可,以可视化的形式展现,实现快速裁定。

健康链·hBlock平台提供对患者数字医疗信息的确权、存证、共享、溯源等数据治理服务,通过医疗机构、个人、医疗管理机构、运营机构的共同参与,可以形成大健康的联盟链,促成“互联网+医疗健康”安全、有序的数据互通互享机制。健康链主要功能包括,提供患者个人电子健康档案的创建与存储服务,利用区块链防篡改性完成对健康档案的审计追踪功能,确保患者个人信息所有权,实现数据价值的最大化。利用数字信封与智能合约技术在透明的数据应用共享机制下实现机构节点间电子病历调阅,推动落实《“互联网+医疗健康”发展意见》(国办发〔2018〕26号)关于各级各类医院实现电子健康档案、电子病历、检验检查结果共享互通的要求。基于区块链的不可篡改性对医疗科研数据流转进行追踪记录,验证其真实性与完整性。此外,通过设置积分激励机制促进数据贡献与流通。

4月14日晚,一张关于央行数字货币DC/EP的钱包内测照片在社交平台疯转。测试页面显示,数字货币钱包具有DC兑换(管理定向资金)、DC查询(实时记录每一笔交易)、钱包管理、钱包挂靠(关联账户)模块,支持扫码支付、汇款、收付款、“碰一碰”等功能。据悉,测试版钱包仅限白名单内客户,媒体曝光的下载二维码现在已无法打开。

即 M0,这是与支付宝、微信支付等第三方支付平台的本质不同。从时间维度来看,央行数字货币的诞生与发展有着清晰的历史脉络。

央行数字货币在当下至少具有4个切实需求。

1.提高货币政策操作准确性

2.成为全程可控的“专项资金”

3.人民币国际化的有力工具

4.满足“无接触金融”的需求

?北京邮电大学区块链实验室主任简明扼要的指出5大优点:法偿性、可追溯、主权信用、双离线支付、定向流通。

DC/EP对于央行来说,最大的改变可能是运行框架,它包含了三个中心:认证中心,登记中心和大数据分析中心。根据华泰证券研究所发布的《中国人民银行法定数字货币探索》研报:「认证中心」负责集中管理法定数字货币机构及用户身份信息,是系统安全的基本组件,在可控匿名中起到重要作用。认证可采用公开密钥基础设施(PKI)或基于标识的密码技术(IBC)等方式;「登记中心」负责权属登记和流水记录,包括央行数字货币和对应用户身份,法定数字货币产生流通、清点核对及消亡全过程;「大数据分析中心」依托大数据、云计算等技术,对海量的交易数据进行处理。通过进行支付行为分析、监管调控指标分析,掌握货币的流通过程,保障数字货币交易的安全性,并对洗钱等违法行为进行防范,为宏观政策的实施提供数据支持。

但是,如果当迁移至以太坊主网上之后 (Reddit 计划在今年晚些时候迁移),那么 Reddit 需要支付大约 3542 美元的转账交易费用,而这只是第一周尝试使用的这段时间需要支付的费用。Reddit 表示现在有一个解决方案,可以将成本降低到 60 美元 (几乎便宜 60 倍),并为用户做了如下演示。

Fuel 是一个 optimistic rollup 技术:一个由以太网络保护的无许信任、无许可的侧链。任何人,在任何地方,任何时间,都可以移动代币进出 Fuel 侧链。Fuel 的最大交易吞吐量目前约为 350tps (15 tps 时约为 20x 以太坊),但在 Fuel v1.0 版本中吞吐量会增加到约 500tps。交易更快、更便宜,而且仍然是完全去中心化的。

Filecoin 是基于 IPFS (InterPlanetary File System) 协议的激励机制及公链系统,IPFS 协议定义了文件在分布式系统中如何存储、检索和传输,能永久、去中心化保存和共享文件,这是一种内容可寻址、点对点分布式协议。FIL 为 Filecoin 发行之代币,用于激励 Filecoin 网络中存储及检索市场各个角色的行为。

FIL 总发行量为 20 亿枚,矿工奖励占 70%,Protocol Labs 获得 15%,公募及私募投资者占 10%,基金会则保留 5% 做生态发展。

FIL 发行速度分为三个部分 : 矿工奖励六年内发行 50%;基金会及 Protocol Labs 六年内线性释放;投资者一年内分发完毕。大部分的 FIL 供给量将会取决于矿工奖励。

来自比特大陆的戴鹏程算了一笔账。2016年,比特币全网算力在1400P左右,今天呢?差不多100E,增长了约71倍。2016年,币价是400美金,今天是9500美金(又跌了),增长了约22倍。2016年,挖矿单T算力收益在0.0025枚比特币,到今天,几乎降低了320倍。

吴说区块链获得的通知要求,多措并举推动企业加快退出“挖矿”活动。目前,各部委对于虚拟货币“挖矿”活动的政策导向高度一致,引导退出的工作要求并未改变。前期省上已两次下发通知,要求相关市(州)积极引导辖内企业有序退出“挖矿”活动。

挖矿难度下降了,但比特币网络的手续费在增加。BTC.com数据,截至5月20日,全网单日手续费收入为192BTC,对比3个月前的 23.5BTC上涨了8.3倍,网络手续费占总奖励的比重也由三个月前的1.22%上涨到26.75%。

5月22日,加密货币领域一年一度的披萨节。

十年前的今天,一位程序员用10000枚比特币购买了2块披萨,比特币第一次有了价格。因为比特币价格日后的飞涨以及社区的壮大,每年的今天被比特币爱好者定为了“比特币国际披萨日”。关于披萨节来历的故事,想必很多人都略知一二。但其中的历史细节,多数人可能并不清楚。 比如,这位用比特币买披萨的程序员是GPU挖矿第一人,并且和中本聪有过交流。而故事的另一位主人公最多时曾拥有40000枚比特币……

SM2-SM9等

公链是区块链生态的重要组成部分。根据分布式账本记账权开放权限的不同,区块链可分为公有链、私有链及联盟链。其中:公有链记账权对互联网上的所有人开放,例如比特币、以太坊;私有链一般用于组织内部,不对其他人开放记账权;联盟链记账权对特定的组织和机构开放。

目前区块链项目主要通过扩容的方式满足日益扩大的用户群的交易需求,主要扩容方式有三种,分别是1)直接增加区块容量。移除原先中本聪对比特币容量1MB的区块上限;2)发展跨链技术。跨链技术的主要目标是实现单个公链内外信息、资产的相互沟通读取,这样可以显著提高区块链的可扩展性、速度和延展性,目前主要形式有闪电网络、侧链扩容等,在比特币区块链之外构建新的交易渠道进行小额交易;3)分割区块。主要形式有隔离见证等,将用以证明交易真实性和合法性的见证数据隔离在区块基本信息之外,只保留交易状态数据。

江苏、山东、浙江三省在区块链产业各个指标上的对比

为充分发挥科技创新对新冠肺炎疫情防控的重要支撑作用,我厅会同省直有关部门,拟紧急启动建设一批山东省重点实验室。根据《关于组织开展新型冠状病毒感染的肺炎疫情防控诊治科技创新平台建设工作的通知》要求和《山东省重点实验室管理办法》(鲁科字〔2018〕72号)规定,完成了咨询论证工作,拟建设:

1、山东省区块链金融重点实验室(依托单位:山东财经大学);

2、山东省区块链与新技术融合重点实验室(依托单位:浪潮集团);

3、山东省传染性呼吸疾病重点实验室(依托单位:省胸科医院、省立医院、齐鲁医院)。

现予以公示。

Filecoin时空证明(PoSt)

Drand: Drand 是一个分布式随机信标网络。Drand网络上的节点共同工作,使用双线性对和阈值密码,以固定的间隔生成集体的,可公开验证的,公正的和不可预测的随机值。

BTC于5月12日03:23:43在区块高度630000完成第三次区块奖励减半,区块奖励已从12.5 BTC降至6.25BTC,由于产量减半的出现,矿机收入减半。

基于当前挖矿全网难度,以电价0.35元/度(0.05美元)计算,嘉楠耘智于2020年2月发布的阿瓦隆1066 Pro矿机(55T)已达到关机币价,30-40J/T的主流矿机均已达到关机币价。另外阿瓦隆1146(58T)和阿瓦隆1041(31T)的电费占比达到97%,已非常接近关机币价。除此之外,比特微于今年4月发布的M30系列比特币矿机,包括神马M30S++(112T)和神马M30S+(100T),以及今年2月比特大陆发布的蚂蚁S19系列矿机,蚂蚁 S19(95T)和蚂蚁S19 Pro(110T),电费占比超过50%。

某区块链挖矿团队创始合伙人陈雷表示:

“虽然大部分主流矿机达到关机币价,但很快到五月底,丰水期将至电价比较低,电价大约在0.2-0.22元/度,还会再开机一部分老机型。”

截至目前,主流的区块链跨链技术方案按照其具体的实现方式主要分为三大类,分别是公证人机制、侧链/中继和哈希锁定:

还有其他一些使用高级密码学的方法。如Mimblewimble 和基于ZK-SNARKs的策略来解决扩展性问题的特定部分。

我们如何促进跨分片通信?

Cosmos网络的目标是成为“区块链的互联网”,在这里任何区块链都可以相互通信、共享数据和进行交易。为了实现这一目标,该项目正在部署一种区块链间通信(IBC)协议,以促进互操作性。

该协议被用于“pegzone”,即不同区块链之间的中介。Zcash基金会计划利用这一功能,允许Cosmos用户发送和接收隐私和匿名交易。

椭圆曲线 secp256k1

Schnorr签名算法中公私钥生成比较特别。在 ECDSA中,公钥用的是 椭圆曲线上的点,而非仅仅其横坐标,需要(压缩公钥情形)33字节或 (非压缩公钥情形)65字节。而Schnorr签名算法中,公钥只用椭圆曲 线上点的横坐标,只需32字节,但也造成如下问题。

密码学领域提出了一系列基本组件,即密码学原语(Cryptographic Primitive)来实现这一目标,其中最常用的便是单向哈希。

还有一点这个文章没讲:支付宝/微信类似于银行卡,消费者买东西时没有额外费用,但商家有,即商家要支付给腾信/阿里手续费,费用标准和银行卡类似。但DECP应该没有交易费,毕竟这是一种现金(这是猜测)。

介绍基于标识加密IBE和组合公钥加密CPK。

基础设施,是指为社会生产和居民生活提供公共服务的物质工程设施,包括交通、邮政、供水供电等领域的公共设施。数字基础设施的提出,其背景是新一代信息通信技术蓬勃发展。像水、电、公路一样,数字信息已成为生产生活必备要素。具体来说,数字基础设施主要包括信息基础设施和对物理基础设施的数字化改造两部分。

数字基础设施是立足当下、面向未来的新型基础建设。它顺应网络化、数字化、智能化的社会发展趋势,为人类未来新的生产生活方式提供平台和保障。在这一新型平台之上,人类生活、产业格局、经济发展、社会治理、文化生态都将翻开崭新一页。

工业互联网发展将呈现以下主要特征:第一,工业互联网与消费互联网将形成双轮驱动、横向耦合,最终达到供给侧平衡。例如C2M模式,可有效将消费端数据注入到供给侧,帮助制造企业实现以销定产,同时打通金融、物流等消费端资源,整体赋能中小制造企业“端到端”的转型。第二,更多制造企业将启动数字中台战略,快速响应前端业务变化。第三,打造“共生、共赢”生态体系。工业互联网平台建设是复杂又漫长的系统工程,涉及众多学科、技术与人才。只有相互信任、相互成就,才能构建一个共生、利他的生态系统,从而产生巨大的协同效应。

调用了 MultiSigWallet 合约的 confirmTransaction(uint) 函数完成的增发操作。

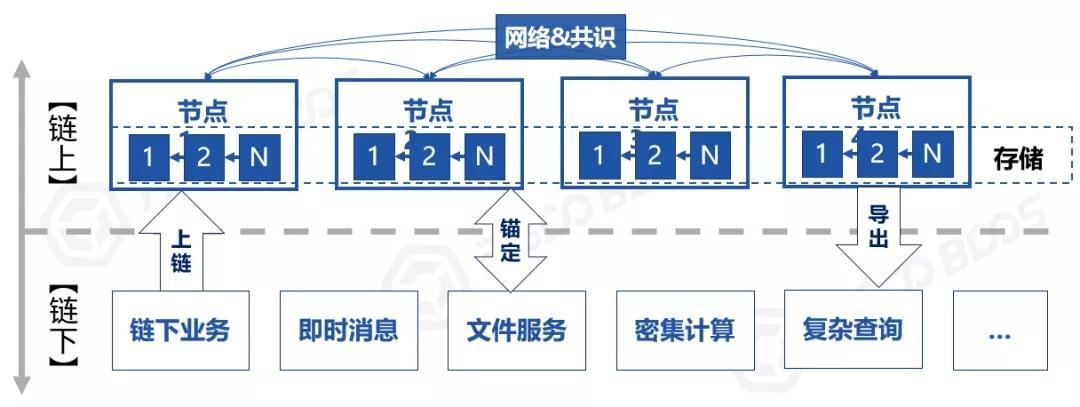

设计了一个双链结构,这种结构具有两个独特属性:1)主链结构和子链结构, 2) 不可变主链和弹性子链。弹性子链解决区块链的可伸缩性、吞吐量和延迟问题。主链存储账本和资产信息,如状态、交易以及智能合约。主链适合存储少量信息,因为它是不可变的。主链负责管理整体交易和子链。子链通过智能合约与主链通信。

存储每个小块的元信息和哈希存储在子链中,称为文件状态。主链对应多个子链,跟主链共享交易账本,根据账本信息检索到区块信息,然后获取所需的政务共享数据信息。

区块链服务网络(Blockchain-based Service Network,简称BSN)正式开启商用,并开启海外版公测。BSN由国家信息中心牵头,包括中国移动、中国银联、北京红枣科技共同发起,自2019年10月15日发布。

(1)确权效率低。传统的版权登记周期长,在互联网时代很容易被别人剽窃自己的创作或观点。比如我们发表学术论文,各个期刊的审稿周期都不一致,这样很难避免自己首创的观点还在审稿期间就被其他人盗用并率先发表在其他期刊上,为了解决这个困境,这才有了学术界大名鼎鼎的arvix网站。为了防止别人抄袭,大家都愿意将预稿件上传到该网站作为预收录,信任的就是可以根据上传该网站的时间戳作为论文原创性的证明。

“以人为中心的智能空间(people-centric smart spaces)是用来组织Gartner 2020年重要战略科技发展趋势并评估其带来的主要影响的核心结构。把人作为技术战略的核心强调了技术最重要的作用之一:影响客户、员工、业务合作伙伴、社会或其他关键群体。从某种意义上来讲,企业机构采取的所有行动都是为了直接或间接影响这些个人和群体,这就是'以人为中心'的方法。”

浪潮2019排26,累积排第16

区块链+保险+医疗

(1)区块链+云计算 数字化时代,计算能力和基础设施的云化是推动互联网技术应用变革的巨大推手之一。区块链即服务(BlockChain as Service,简称BaaS)基于云资源提供简便高效的方式创建区块链环境,并提供部署、运行、监控的一体化运维解决方案,降低了区块链使用门槛,助推区块链应用建设进入快车道。各大云服务商与区块链服务商均已纷纷布局BaaS平台,大型金融机构也正大力打造自身BaaS能力。

(2)区块链+大数据

大数据与数据挖掘的组合,让精准的客户画像成为可能,金融服务对独立个体的关注也逐步提高。区块链难以改、可追溯的特性,能保证链上数据的质量,为大数据分析提供可信的数据来源。随着区块链的应用迅速发展,数据规模会越来越大,区块链也将作为基础设施形成大型的数据共享解决方案,大数据无疑能让链上的积累的共享数据价值最大化,而区块链的身份授权模式也有可能支持数据产生者实际掌控数据本身的使用授权,解决现今出现数据确权的问题。同时,链上数据的可追溯性与时间关联性,也让大数据能够实现多维度、深层次的数据挖掘,为经营决策、社会治理提供依据。

(3)区块链+人工智能

人工智能通过机器学习的方法“认识”世界,提供了许多方法用以解决原本十分困难的问题,在金融、医学、工业等方面已逐步显示出其对生产力的巨大提升作用。人工智能需要依靠大数据,区块链的数据源能力将对人工智能的发展提供大量更加可靠的数据;机器自主性需要很高的安全性,区块链的多方共识有助于提供更加稳固的执行逻辑;区块链在具体场景中的业务能力主要由智能合约体现,人工智能有希望提升智能合约对复杂业务的支持能力,扩大区块链的适用范围;随着人工智能在安全领域应用的逐渐成熟,其对区块链的交易校验、执行环境安全、合约代码检测等方面也将起到环境监管与安全防控的作用。区块链与人工智能互相融合,将产生相互促进的积极效果,为数字社会治理提供绝佳助力。

(4)区块链+5G+物联网

5G技术是物联网实现万物互联的基石,它给网络基础带来了能力的跃升。5G技术的运用将使得区块链节点的存在形式可以进一步扩宽,也让其组织模式存在进一步丰富的可能。随着5G的普及,物联网设备将深入到社会的各个角落。物联网设备可以直接从信息源头现场获取信息,延伸了区块

链信息可信生命周期,为区块链提供了高效可信的数据采集方式;未来,万物互联时代的众多物联网设备也将扩展区块链的数据广度,拓宽区块链的应用范围同时,区块链技术也能为众多物联网设备的数据交换提供一个可信的、去中心化的数据平台,形成“云+边+端”深度融合、高效协作的区块链基础设施。

腾讯董事会主席兼首席执行官马化腾为该书(《产业区块链》)作序,他认为,产业互联网不单单指过去常用的信息资源网络,还指随时随地可弹性处理海量大数据的计算资源网络,以及促成深度共享协作的信任资源网络。

区块链借助密码学、共识算法和分布式存储等技术,组合出一种新的数据共享方式,通过数据的公开透明、不可篡改与集体维护等措施,让整个系统降低了信息不对称,从而促成新的信任机制。这有助于“数据”这种新的生产要素更合理地流动和配置,以服务于经济和社会。同时,区块链解决这一系列问题的技术架构和独特方案,正在给数字化转型升级中的各行各业带来创新和启发。

区块链与云计算、5G通信、人工智能等信息技术正在有机地融合起来,共同构成数字经济和智慧社会的重要基础设施。这些新型基础设施,势必深刻地影响和重塑我们的经济金融组织和社会治理模式。

1尽管与美元挂钩,但USDC的价值在0.97美元和1.11美元之间轻微波动。您会发现它的价值并不是绝对等于1美元。USDC当前是以太坊区块链上创建的ERC-20代币。

最近这段时间,稳定币的市值规模一下增长了近30亿美元。

这些稳定币不受比特币、以太坊这些非锚定加密货币的波动影响,同时又继承了一些强大的特性:

开放、全球性、互联网上的任何人都可以24*7小时访问; 传输速度快,交易成本低且安全; 数字化,可编程;

根据CoinMetrics的数据显示,截至4月20日,全球稳定币的总市值已升至90亿美元的历史新高,其中USDC约为7.3亿美元。

之前 Zcash 使用的证明公钥和验证公钥,是通过 6 台机器做多方安全运算[1]生成的,只有把 6 台机器的原始随机数全部拿到,才能做上述那些造假的事情。机器在计算完成后立刻就在物理上进行毁坏[2]。为什么只有 6 台机器?因为算法效率和不可扩展性只允许这个量级数量的参与者。

为了鼓励让更多的人参与公钥生成,Zcash 社区做了名为 The Powers of Tau 的活动[4],鼓励每一个人参与,其结果被用于公钥生成。最终,在 2017 年 11 月到 2018 年 4 月期间,共有九十多人参与了这一活动,87 人成功参与。参与者主要是密码学教授和 Zcash 社区成员。[5] 其中甚至有人带着放射性物质和盖革计数器,开着螺旋桨飞机跑到天上去做计算,以防止可能的窃听或攻击。[6]

从宏观经济角度来讲,电子支付工具的资金转移必须通过传统银行账户才能完成,采取的是“账户紧耦合”的方式。而央行数字货币是“账户松耦合”,即可脱离传统银行账户实现价值转移,使交易环节对账户依赖程度大为降低。央行数字货币既可以像现金一样易于流通,有利于人民币的流通和国际化,同时可以实现可控匿名。

在保持Libra主要经济特性的同时,放弃未来向无许可系统的过渡;

在中央银行数字货币(CBDC)可用时,为其无缝集成提供一条清晰的路径。

将正整数r映射到椭圆曲线上的点r*G,是一种同态加密(加法同态)。

《软件基础》系列广泛地介绍了可靠软件的数学基础。

本系列书籍最主要的新颖之处在于,书中的每一处细节都百分之百地形式化且通过了机器验证。 每卷书中的所有文本,包括练习,都是一份 Coq 证明助理的「证明脚本」。

本系列书籍的目标受众包括从高年级本科生到博士以及研究者在内的广大读者。 书中并未假定读者有逻辑学或编程语言的背景,不过一定的数学熟练度会很有帮助。 一学期的课程可以涵盖《逻辑基础》加上《编程语言基础》或《函数式算法验证》中的大部分内容, 当然也可以从二者中均选取一些内容。

Schnorr 身份识别协议。 非交互式零知识证明(NIZK)

第一个是机器如何成为可考核的经济主体,需要做四个方面的工作:

一是通过模组、芯片等技术,对机器引入唯一 ID,即机器的数字身份(公私钥),在硬件底层实现,不可篡改。这类似个人特征(如人脸/指纹等)不可修改,对应每个人的身份。

二是机器网络引入新的寻址机制,以机器公钥的哈希作为寻址要素,代替 IP 地址,实现地址和标识的唯一性。比如,分布式哈希表(Distributed Hash Table,DHT)算法根据哈希地址的值,计算自己的周边相邻节点,通过相邻节点的相邻节点不断寻找,最终找到目标。这类似个人特征,给你取个名字,用这个名字来找到你(寻址)。

三是自我证明,机器的任何活动行为,都将带有该机器身份的签名,通过公私钥和加密机制,实现机器身份和行为的自证,而不需要人工和中心化机构的参与。这类似你的每个行为,都按指纹并画押确认,确保你做的事情不可抵赖,同时通过指纹也可以确认你是你,不需要找人开证明(自证)。

四是交互即记账,机器网络不再是以无特征的信息包作为主体,任何行为都是交易和参与经济活动的一部分,通过区块链实现交易记账,为后续的交叉验证、行为追溯和贡献统计提供基础。这类似把你做的每件事情,都记录在账本上。

第二个是机器间支付工具。

Libra币吐槽图片:

Solana,每秒5万交易,Layer1 扩容。 Solana 在三个方面具有绝对领先优势:1)吞吐量高;2)延时最低;3)交易成本最低。

Maskbook,这是在隐私保护领域的一款出色的区块链技术应用。Maskbook 采用了 OTT_(over-the-to)_的方法,试图在 Web 2.0 和Web 3.0之间构建桥梁。用户无需从 Facebook 等中心化平台迁移,就可以通过 Maskbook 享用所有去中心化和 Web 3.0 的所有功能。用户可以发送只有好友可见的加密帖子,用加密货币打赏,构建智能合约,甚至无需利用 Facebook 或 Twitter 的 API,就可以在上面组织 DAO。

「推荐文章一」一个数独引发的惨案:零知识证明(Zero-Knowledge Proof) 推荐值:❤️❤️❤️❤️❤️ 难度值:⭐️ 这篇文章的作者是著名的 Ghost 和 Spectre 这两个协议的创始团队的领队 Aviv Zohar。文章非常接地气且通俗易懂,通过三个好朋友一起玩数独游戏的故事介绍了什么是零知识证明。

区块链作为信任机器,提供了一种安全、高效、可信的技术方法,为解决机构与机构、人与人、设备与设备之间的高效协作问题带来机遇。因此,链(区块链)网(工业互联网)协同势在必行。

习近平总书记指出“市场的冰山、融资的高山、转型的火山”这“三座大山”最为突出。

2012年,美国通用电气公司最早提出了“工业互联网”概念。根据当时的说法,“工业互联网,就是把人、数据和机器连接起来。”[4]近几年,由于人力成本急剧上升,企业急需使用物联网手段降低对人工的依赖,提升产能和品质。

具体来说,就是企业通过开放的、全球化的通信网络平台,把设备、生产线、员工、工厂、仓库、供应商、产品和客户紧密地连接起来,共享工业生产全流程的各种要素资源,使其数字化、网络化、自动化、智能化,从而实现效率提升和成本降低。

2019年11月9日,在中国工业互联网研究院组织的“工业互联网+区块链”座谈会上,中国工程院院士陈纯出席座谈会,他指出,区块链具有可信协作、隐私保护等技术优势,可与工业互联网实现深度融合,尤其是在工业互联网数据的确权、确责和交易等领域有着广阔应用前景,为构建国家工业互联网数据资源管理和服务体系提供了坚实技术基础。

链网协同的四个「发力点」:

1、鼓励企业将生产制造环节的监控、管理以及必要的采购、销售等数据,通过区块链技术全程串接

2、工业生产日益演化到“云”生产,或者说网络化生产,这是社会化大分工的延续

3、政府层面大力支持全社会进行相关区块链平台的建设,促进大型企业、银行等市场主体对链上数据的采信

4、将零售智能终端设备与“工业互联网+区块链”平台对接

一个普通的电脑硬盘多少钱?大概就是丢了也不至于太心疼的价格吧。但一个存有7500枚比特币的硬盘就不一样了,在BTC价格达到最高峰的时候,那价值可是一亿多美元。

我们知道,区块链系统普遍面临着可扩展性问题,而链上(on-chain)工作显然是昂贵的,因此很多项目方转向了链外(off-chain)技术。

而可验证外包(Verifiable outsourcing)系统,可以将大量计算卸载到远程服务器,但要求远程服务器提供一个简洁的证明(称为SNARK)以证明其正确执行了计算。我们可以在多个区块链系统中找到这些方法的实际应用,这些区块链系统使用可验证的外包来处理链外的大量交易。

这将链上工作简化为验证一个简洁证明,它可以确认交易处理是否是正确完成的。

近期,来自斯坦福大学的密码学大牛教授Dan Boneh,联合其学生Alex Ozdemir和Riad S. Wahby发布了一篇题为《利用有效集累加器的扩展可验证计算》的论文,在这项研究工作中,他们结合现有技术和新技术,从而实现了在SNARK系统内部的RSA累加器,并使用它作为Melkle树结构的替换。

实验表明,与现有使用Merkle树来提交当前状态的方法相比,新提出的系统可以显著降低成本。

原论文链接:https://eprint.iacr.org/2019/1494.pdf

Marker V1价格预言机,ESPN比赛结果(可信数据源)

Maker价格预言机,从14个价格数据流中报告加密货币价格,如ETH / USD,MKR / USD

分布式数据存储、密码协议机制、分布式组网机制、智能合约及开发接口作为区块链基础设施核心技术和功能,不仅面临愈发严峻的传统安全风险,还面临因其特有设计而引入的全新安全风险。

信标链、BLS、委员会、分片化的共识(sharded consensus)

很多图表,hash-rate、BTC price、挖矿难度等

Reusable library for creating and verifying zero-knowledge range proofs and set membership proofs.

This repository contains ING's implementations of Bulletproofs(子弹证明), Zero Knowledge Range Proof (ZKRP) and Zero Knowledge Set Membership (ZKSM). The current implementations are based on the following papers:

- Range Proofs based on the paper: Efficient Proofs that a Committed Number Lies in an Interval by Fabrice Boudot.

- Set Membership Proofs based on the paper: Efficient protocols for set membership and range proofs, by Jan Camenisch, Rafik Chaabouni and Abhi Shelat.

- Bulletproofs based on paper: Bulletproofs: Short Proofs for Confidential Transactions and More, by Benedikt Bünz, Jonathan Bootle, Dan Boneh, Andrew Poelstra, Pieter Wuille and Greg Maxwell.

下图给出了各种零知识证明的大小:

大家可能会惊讶的发现,目前大部分的公链项目,不约而同的走向统一方向:

“PoS提速并解决计算冗余、随机数信标保证去中心化、staking保证安全性、周期性最终确认保证轻量”。

中国电子技术标准化研究院: 全国区块链和分布式记账技术标准化技术委员会筹建申请书

白皮书:

Hawk:密码学和隐私保护智能合约的区块链模型。可在https://eprint.iacr.org/2015/675.pdf上在线获得 。

Enigma:具有保密性的分散式计算平台。可在线访问 http://enigma.media.mit.edu/enigma_full.pdf。

Keep 开发者 Piotr Dyraga 在 2018 年旧金山区块链周上关于门限 ECDSA 的演讲

上海交大硕士论文。 门限密码学基于秘密共享。分支处RSA、DSS、ElGamal三个门限方案。

写了多种数字签名技术,很全。

据悉,荷兰ING推出了其改良版:零知识范围证明( Zero-Knowledge Range Proof, ZKRP ),它允许证明方在不需验证方实际了解确切内容,验证方就能证明证明方的讯息是在某个一定范围为内,例如:是否已达特定年龄、有一定金额的资产,而ZKRP号称比ZKP的效率快上10倍,这让隐密交易的时间成本大大降低,又符合实际需求。ING更提出了「零知识集合隶属」(zero-knowledge set membership)证明,能将让零知识证明不仅应用在数字上,更能包含其他类型的数据,这将为企业隐私增添更多应用范围,例如可判断一个用户是居住在欧盟的某个国家,而不用他提供确切的地址。

MQTT(Message Queuing Telemetry Transport,消息队列遥测传输协议),是一种基于发布/订阅(publish/subscribe)模式的"轻量级"通讯协议,该协议构建于TCP/IP协议上,由IBM在1999年发布。MQTT最大优点在于,可以以极少的代码和有限的带宽,为连接远程设备提供实时可靠的消息服务。作为一种低开销、低带宽占用的即时通讯协议,使其在物联网、小型设备、移动应用等方面有较广泛的应用。

MQTT是一个基于客户端-服务器的消息发布/订阅传输协议。MQTT协议是轻量、简单、开放和易于实现的,这些特点使它适用范围非常广泛。在很多情况下,包括受限的环境中,如:机器与机器(M2M)通信和物联网(IoT)。其在,通过卫星链路通信传感器、偶尔拨号的医疗设备、智能家居、及一些小型化设备中已广泛使用。

区块链已在供应链金融、贸易金融、征信、交易清算、积分共享、保险、证券等领域落地金融类应用。而实体产业的应用则多至13个领域,如商品溯源、版权保护及交易、数字身份、财务管理、电子证据、工业、能源、大数据交易、数字营销、物联网、公益、电子政务、医疗等。

区块链是一种分布式账本,它包含如下这五类人,他们是参与治理的人:

- 创建账本的人。即发起这个区块链项目的人,可能是个体,也可能是公司。

- 记账的人。即 矿工 ,在 PoW 下是通过算力来挖矿;在 PoS 下是通过代币来 Staking。

- 使用账本的人。在区块链上有交易行为的人,在区块链上存储代币的人。

- 升级账本的人。既包括对账本协议级别的升级,比如 以太坊 2.0 的开发;也包括对账本应用级别的升级,比如 ZK Rollup 方案;还包括与账本相关的推广、培训事业。

- 投资账本的人。拥有代币的人。

治理制度设计的八项原则

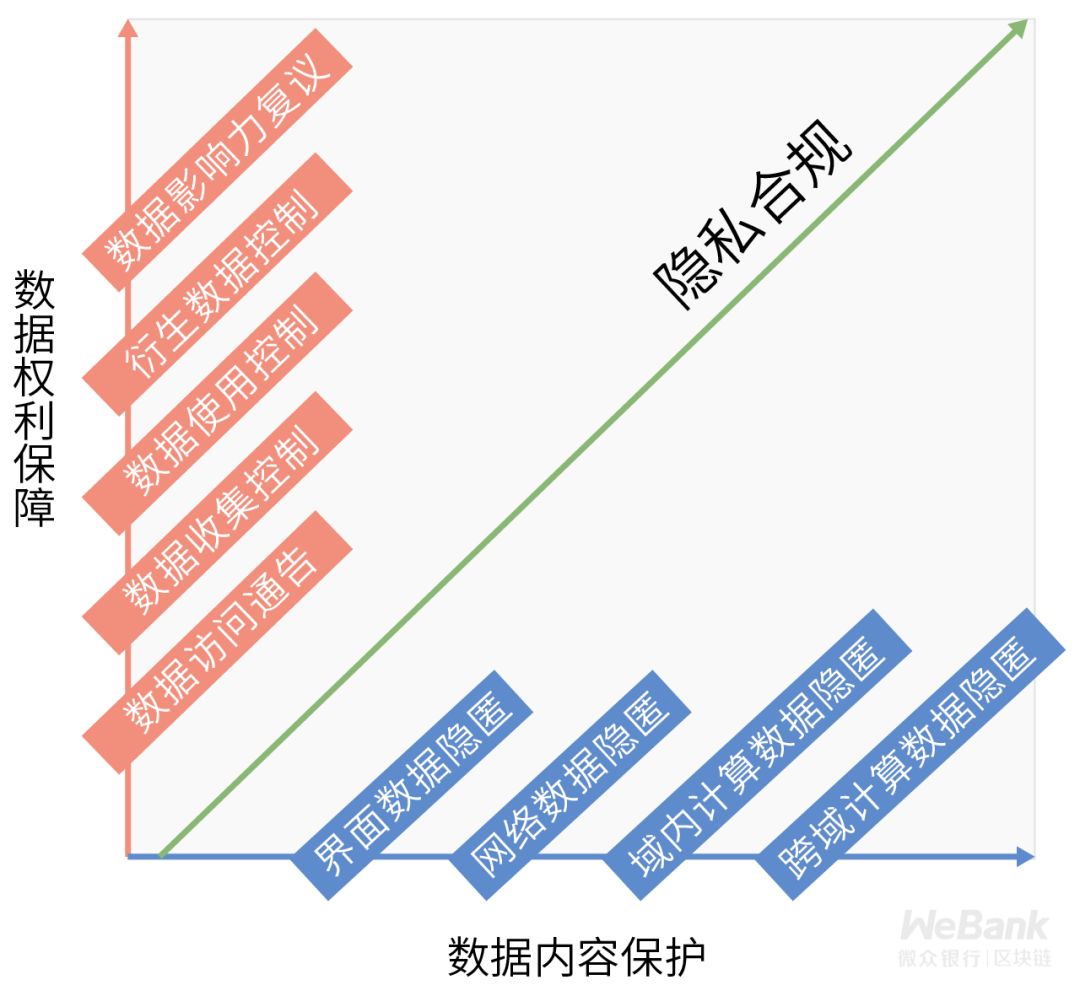

这里提炼出的两组关键词——“数据内容保护”和“数据权利保障”,代表了隐私合规的两条主线。

接下来,我们将围绕两条主线相关的九个维度,具体描述其对应的合规需求。

这也是GDPR特有的合规需求之一,目前主要表现在两方面:

数据被遗忘权:在客户删除账户之后,清理对应个体历史数据和包含该客户的聚合数据; 数据携带权:客户有离开当前业务平台的意向,打包提取之前所有的相关历史数据,如电子邮件、评论留言、云主机数据等。

ppt,总结的不错!

与隐私保护相关的加密技术:混币技术(CoinJoin)、环签名、安全多方计算、同态加密、零知识证明。 跨链技术:哈希锁定、公证人机制、侧链/中继链、锚定矿工机制。

WeIdentity

介绍了secp256k1做了最基本介绍

Schnorr签名算法中公私钥生成比较特别。在 ECDSA中,公钥用的是椭圆曲线上的点,而非仅仅其横坐标,需要(压缩公钥情形)33字节或 (非压缩公钥情形)65字节。而Schnorr签名算法中,公钥只用椭圆曲线上点的横坐标,只需32字节,但也造成如下问题。相同的横坐标有两个y,分别是y和n-y(离散后),使用二次剩余理论,在y和n-y中选一个。y和n-y,其中必然有一个是模p的二次剩余。

目前大约有400万台矿机处于活跃状态,在1.5年内比特币网络共产生了7.5万个区块,这意味着只有不到2%的矿机在其寿命中产生过一个验证比特币交易的区块。其余98%则从未产生过区块。

这一系统建立了兼顾数据确权和隐私保护的数据共享体系架构,并实现了可信、可管、可追溯的数据存储、流通与隐私保护。

“目前,我们在医疗数据的应用主要有三大场景,分别是科研数据共享、联盟监管机构与个人健康数据保管箱。”

其中,科研数据共享关注B端,主要面向医院等医疗机构;联盟监管机构关注G端,主要服务于政府等监管部门;个人健康数据保管箱服务关注C端,为个人用户提供服务。

事实上,病历、处方等医疗信息的安全流转,也是区块链在医疗行业最先落地的领域。

“医疗数据共享难,是分级诊疗难以深入开展的原因之一。”北京共识数信创始人王毛路对一本区块链表示。对于患者而言,由社区医院转院到上级医院,需要面临病历、检查单等一系列医疗数据的流转,流程十分繁琐。

可生成实名捐赠电子票据,「浙里办」App中随时进行查收验证。下一步,省财政厅还将协同税务部门,基于区块链捐赠电子票据,创新税收抵扣机制,实现善款捐赠后企业和个人所得税的快速抵扣。

在传统的政治学研究中,治理一直是关注的重要焦点,组织为了应对集体问题,需要有集体参与的决策方法,在决策过程中,利益相关者之间发生相互作用,从而导致了规范,规则和制度的产生,这就是治理的起源。每个组织都需要制定决策和解决冲突的制度,这就是治理的意义。

全面、系统、带例子,赞!

ch7:

一个尚未完成的密码学书英文版,很全面,算法很新。

Stepan在BLS签名:比Schnorr更好文章中推荐了这本书。

理解 BLS 签名算法

有利于了解EOS生态

近日,《金融分布式账本技术安全规范》(JR/T 0184—2020)金融行业标准(以下简称标准)发布,这是国内金融行业首个区块链标准。

《金融分布式账本技术安全规范》

身份定义

身份是指涉及自然人及法人等实体的属性的集合。(不包括设备实体)

账户是身份的一个属性集合。一个身份可以对应多个账户。每个账户应关联一个身份标识,即身份凭证。身份凭证是用户实体通过身份鉴别后,由鉴别这为用户出具的一种可信任的电子凭证。

注2:身份注册是指自然人及法人等实体向注册机构提供权威机构发行的法定身份证件等身份证明材料,申请获取账户和身份凭证。 注3:身份核实是指注册机构向身份信息权威机构核验注册者提供的身份证明材料是否与注册实体一致。 注5:凭证签发是指完成身份核实后,身份注册机构向注册实体的账户发行身份凭证。 注6:身份鉴别是指自然人及法人在身份分布式账本服务/活动过程中,对注册实体的凭证和属性进行鉴别的过程。

对椭圆曲线上的有限集加减乘除都讲得很易懂,最后讲了ECDAS数字签名。

BLS算法的魔幻之处——秘钥共享与阈值签名

加密货币签名算法BLS (Boneh-Lynn-Sacham)是一种可以实现签名聚合和密钥聚合的算法(即可以将多个密钥聚合成一把密钥,将多个签名聚合成一个签名)。

此前,Stepan Snigirev写过一篇关于BLS的文章,很好地解释了BLS背后的基础知识和数学。文章中Stepan还解释了BLS的一些属性(例如可聚合)和用例以及如何使用聚合签名来实现简单的阈值方案。(就是下面的链接)

Schnorr 签名方案和 BLS 签名方案的全面对比 这是一个翻译稿,Stepan Snigirev写的原文

下面的文档中用到了BLS算法: Distributed Key Generation with Ethereum Smart Contracts 中文翻译

截至目前,包括区块链行业在内的所有行业,安全多方计算(MPC)技术的最大应用,就是通过门限签名方案(TSS)进行密钥管理。门限签名允许私钥可在多个参与者之间被分割,从而产生一个类似多重签名的协议,但对其参与者而言,它是完全本地的(解释:在区块链场景下完全是链外处理的)。

无状态区块链与成员性证明membership proof、默克尔树的成员性证明(Merkle Proof)、 密码学累加器(Cryptographic Accumulator)

indy项目中用到了累加器的地方。

中文翻译:E:\Disk\电子证照\1801.03294_A_First_Look_at_Identity_Management_Schemes_on_the_Blockchain(有道文档翻译结果)

我们介绍了基于DLT的IdM的新兴景观,并评估了三个有代表性的提案- uPort, ShoCard和Sovrin -使用一个具有开创性的框架的分析镜头来描述成功的IdM方案的本质。

提供区块链全栈技术库,包括区块链、用户身份、加密存储等。中文白皮书

通俗讲解了射影平面的概念。

开始是“群论”入门,包括群定义、有限群、群的阶。

循环群是其所有元素都是特定元素a的幂的群。在乘法符号下,群的元素是:

…,a-3,a-2,a-1,a0 = e,a,a2,a3,…,

这个元素a叫做这个群的生成元或者本原元。

是个幻灯片:循环群、原根

简单地说,安全多方计算是指一组人,比如设为 P1,…,Pn,共同安全地计算函数 f(x1,…,xn)=(y1,…,yn),其中,这个函数的 n 个输入是分别由这 n 个参与者秘密掌握的,设 Pi 的秘密输入是 xi,并且在计算结束后,Pi 得到输出 yi。

这里的安全性是要求即使在某些参与者有欺骗行为的情况下,保证计算结果的正确性,即计算结束后每个诚实的参与者 Pi 都能得到正确的输出 yi ,同时还要求保证每个参与者输入的保密性,即每个参与者 Pi 除了知道(xi,yi)以及从中推出的信息之外,得不到任何其它的信息。

微众银行副行长兼首席信息官马智涛在接受玲听采访时表示:区块链在公共治理中能发挥积极作用,但首先要澄清一个误区:大部分人认为区块链是“信任的机器”,这个没有错。但区块链的价值不在创造信任,而在传递信任。

截至2020年2月7日,全球数字通证总市值为2842.24亿美元,相比上月末上涨888.3亿美元,涨幅为45.5%。一月日均成交额为1025.4亿美元,较上月增加343.4亿美元,增幅为50.3%。

该网页中有个密钥分享的演示

通过Shamir的秘密共享安全地划分和管理秘密数据

文章中用2阶多项式解释和验算了过程。

在秘密共享方案中挑战对手模型 一个幻灯片,宏观

将ABCD进行了类比

时间轴:Global Timeline of Blockchain Development

文章给出了uPort试用的截图,直观。文章作者有很多区块链相关文章。

假设,你、小王和小李想知道三人的平均薪资,但又不想透露自己的具体薪资,那么要用什么方法达到这个目的呢?

在线画函数曲线:fooplot.com

拉格朗日插值法(图文详解)

Shamir门限秘密共享方案 秘密分配及还原过程详解 【橘小白】

基于安全多方计算的密钥管理。在数字货币里拥有账户的私钥就表示拥有了资金的所有权。为了提高资产安全,尤其是大额资产,目前有两种方案:多重签名和秘密共享。

KZen公布了新款的ZenGo钱包,它基于多方安全计算技术,使用两个独立(部分)秘钥来取代传统的单个私钥模式。其中一个秘钥保存在手机上(用 TouchID/FaceID授权访问),另一个存储在 ZenGo 服务器上,在进行交易的时候,手机和 ZenGo 服务器通信共同完成签名。

Hyperledger 项目通过博客发布了新项目 Hyperledger Avalon ,意在解决许多区块链项目在可扩展性和隐私性上所面对的挑战。Avalon 力图通过受信的链下处理,在确保交易的安全性和弹性的同时,解决可扩展性和隐私性等痛点问题。其核心是提供一种受信的计算服务(TCS,Trusted Compute Service),支持受信执行环境(TEE,Trusted Execution Environmen)、零知识证明(ZKP,Zero Knowledge Proofs)和多方计算(MPC,Multi-Party Compute)。

一种区块链+物联网的融合技术。这是它的官网。

ERC-725本质上是一个智能合约接口,人们可以按照自己的意愿去实现它们。从整体上看,ERC-725处于十分初级的身份协议阶段。

ERC-1056轻量级身份系统由此诞生。这一标准是由区块链身份创业公司uPort提出,该标准描述了一个身份系统,其中所有的以太账户都是有效的DIDs,这意味着创建身份与创建密钥对一样简单,同时该身份创建也是免费的,并且所有的以太钱包都是有效身份。

值得一提的是,ERC-1056符合W3C可验证声明工作组关于去中心化身份标识符的建议,扩展了以太坊生态系统之外的标准化工作。uPort使用ERC-1056作为DID标准,并结合ERC-780声明注册表,创建了兼容W3C的DID认证体系结构,使任何地址、钱包或身份都能与ERC-1056兼容。这就比其他模型都更具包容性,因为任何以太坊地址都可以用于认证,而不需要该地址与智能合约进行交互。而其他DID标准则要求创建一个特定的智能合约,这无疑会带来很大成本。

聚合两大协议优势 ERC-1484解决身份管理和互操作性挑战。与ERC-725(基于声明的标识)、ERC-1056(轻量级委托标识)和其他建议不同,ERC-1484的功能置于这些框架之下,即作为聚合器。

ERC-1484包含以下关键组件和功能:

身份注册(Identity Registry):一个单一的智能合约,它是所有身份的中心。身份注册的主要职责是为身份强制分配一个命名空间,这些身份由以太坊身份标识号(EINs)单独标识。 关联地址(Associated Address):与身份标识公开关联的以太坊地址。想要成为身份的关联地址,身份必须从候选地址和已有关联地址生成经过签名的消息,身份还可以通过生成一个经过签名的信息删除关联地址。 身份服务商(Provider):A用户可以授权代表B用户对A用户进行操作的以太坊地址,比如B用户代表A用户添加或删除关联地址、解析用户身份等。身份提供商存在的意义在于方便用户采用身份方案,同时使身份管理更加容易。 解析器(Resolver):包含与身份相关的任意信息的智能合约,这些可以是简单的认证结构,也可以是更复杂的去中心化应用程序,每个解析器都可以添加使身份更明确的标识。 恢复地址(Recovery Address):以太坊地址(账户或智能合约),可用于恢复丢失的身份。 身份禁用:在无法恢复身份控制的情况下,这一功能提供了一种应急措施来永久禁用身份。它虽然删除所有关联地址和身份服务商,但对身份进行了保留,其存在的信息依然不会改变,只是失去了对身份的控制。

白皮书Sovrin-Protocol-and-Token-White-Paper.pdf

该白皮书的翻译:第一部分、第二部分、第三部分、第四部分、第五部分、第六部分

根据这个网站给的教程进行学习过程为:

You can try a deployed version of this app at http://erc725.originprotocol.com/#/

ERC-725主要由以下部分组成:

用一个符合ERC-725标准的智能合约的地址来标识身份。

一个代理合约接口,用于在以太坊区块链上使用身份进行交互。

一种针对给定身份的声明注册表,允许任何基于密钥对的账户在区块链上公开声明身份信息。

在注册表中查找声明的方法(实际上在ERC-735中定义)。

在很多应用ERC-725的项目中,Origin Protocol可谓最为知名的项目之一,它强调了利用区块链的身份标准,管理点对点市场中用户声誉和可信度的优势。

台北借力IOTA打造智能城市

目前业界大多数加密货币都在使用区块链技术,而IOTA却独树一帜,基于自己独有的基础技术——Tangle。IOTA因具有可拓展性、免费交易等特点,吸引了不少投资者。此外,IOTA还致力于利用正在不断发展的物联网技术(IoT),因此,其经受住了市场风暴,也一直保持了较高的市场价值。

台北计划利用Tangle技术开发出一种智能公民身份证——Tangle身份证。使用这种身份证可消除选举欺诈和身份盗窃现象。此外,公民还可利用这种身份证追踪健康等数据信息。

区块链技术承诺可以将个人数据的所有权从公司和政府手中返还给个人,进行数字身份变革,从而使个人拥有权力与他人共享数据,并且可以随时撤回。

身份是 Web 3 基础设施缺失的最重要的一部分,有许多项目采用不同的方式构建整个去中心化应用生态系统可以使用的身份层。目前关注度最高的两个层次是 namespaces(命名空间) 和 attestations(认证)。

一.命名空间

去中心化身份的一个关键点是:如何在没有中心持有的注册机构的情况下,能够标识世界上的人、设备以及其他实体。

Zooko 三角是网络中命名系统的三个理想性质的三难选择困境,即数字名称无法同时包含三种性质: 安全、去中心化和可理解性

二. 认证( attestations ) 在去中心化应用的世界中,我们不再信任第三方,但我们仍然需要在智能合约执行之前验证某人的身份。认证是去中心化身份系统中信任和声誉的基石

身份自治产品

一种解决方案是拥有独立的身份产品。这种身份产品需要满足四个基本特性:

- 身份具有某种唯一标识。(存储这种标识的最佳体系结构就是上文描述的满足 Zooko 三角的命名空间。)

- 第三方能够声明(注册)某个身份的信息。声明中包括例如名称、地址、电子邮件等。

- 能以某种方式请求用户的身份认证。

- 能有某种方式查询有关某身份的声明。

[Decentralized Identifiers (DIDs) v1.0](Core Data Model and Syntaxes)(https://w3c.github.io/did-core/) [Verifiable Credentials Data Model 1.0](Expressing verifiable information on the Web)(https://w3c.github.io/vc-data-model)

CryptoNote whitepaper v2.0 类似的加密结构也被称为特设组签名;在大多数情况下,我们的解决方案是基于E. Fujisaki和K. Suzuki的“可溯源环签名”

DID Method Registry 列出了一些DID的一些合法地址,其中的did:work是一个构建在超级账本Fabric上的数字身份实现(https://workday.github.io/work-did-method-spec/)

较系统地介绍了DID,如知名DID项目、W3C的DID标准(DID标识符、DIDI文档、可验证声明)。谈到了Zooko三角形理论。

可验证声明简称VC,有以下几种参与者(列出了其功能):

发行者(Issuer):拥有用户数据并能开具VC的实体,如政府、银行、大学等机构和组织。

验证者(Inspector-Verifier,IV):接受VC并进行验证,由此可以提供给出示VC者某种类型的服务。

持有者(Holder):向Issuer请求、收到、持有VC的实体。向IV出示VC。开具的VC可以放在VC钱包里,方便以后再次使用。

标识符注册机构(Identifier Registry):维护DIDs的数据库,如某条区块链、分布式账本(差不多就是前面提到的DID里的example字段)。

【SSI】通往自我主权身份之路(1)——身份的演进史

第一阶段:集中身份(由单一权威或统治集团进行管理控制)

第二阶段:联合身份(多个联合权威的管理控制)

第三阶段:以用户为中心的身份(跨多个权威的个人或管理员控制,无需联盟)

第四阶段:自我主权身份(跨任意数量权威的个人掌控)

uPort开发文档

多图解释uPort原理。

参考文献:

时戳资本:去中心化身份研究报告

介绍了微软DID、ShoCard方案

ShoCard较早涉足区块链身份管理领域,相对成熟,形成了自己的落地产品,最典型的是与SITA航空合作的基于区块链的数字身份认证APP。人们在跨国旅行时,在机场安检的过程中要不断出示护照、登机牌、面部核验等信息,这些信息组成的数字身份是个人与服务商互动的关键,服务流程如下:

(1)注册环节:用户在终端下载APP后自动生成ShoCard-DID和关联公私钥对,用户使用该APP对身份证件(如护照、驾照等)拍照,APP会读入证件上的元数据(如姓名、护照号等),加密并存储在APP上。读取的数据经哈希、加密等处理并创建验证字段后发到区块链,同时对姓名、护照号等元数据哈希处理,再用存储在APP上的私钥签名后发送到成员接口服务器用于记录区块链的验证字段。

(2)完成注册后,用户进行第一次认证:

①第一步与正常的安检相同,检查用户的物理证件并与跟人进行核对。

②步骤①通过后,用户可通过APP出示二维码,商家扫码连接成员管理服务器。

③商家在成员管理服务器中查询并获取与用户相对应的在区块链上的身份记录,验证用户的所有权,包括:用户出示的ShoCardID与记录是否一致、电子信息与物理证件是否一致、商家机器对用户面部进行识别的结果与证件记录是否一致。

④验证用户的所有权通过后,商家请求成员服务器对用户验证通过,成员服务器生成认证证书,证书包括ShoCardID、证件照片、认证通过令牌。对证书进行哈希处理签名后得到“证明”并发送到区块链存储,并在服务器存储索引“证明”的位置。

⑤成员管理服务器向用户颁发认证通过证书。

⑥用户收到证书后就存储在APP上,那么之后再遇到商家要求认证时,就可以使用APP中存储的信息进行认证。

⑦先对终端APP的“安全加密信息”进行整体签名,再用对称密码加密发送给成员管理服务器(用户终端也有备份)以供以后检索,其中对称密钥存储于本地终端。

(董贵山等,基于区块链的身份管理认证,计算机科学第45卷第11期:E:/Disk/电子证照/基于区块链的身份管理认证研究.pdf)

(图18:用户的第一次认证)

(3)第二次及以后认证

当用户到了不同地区,用户终端(可以无网络)的认证过程如下图。1)商家要求认证。2)用户出示二维码和对称密钥给商家。3)商家通过扫描二维码来连接到成员管理服务器以查询区块链上的相关资料(上传资料包含第一次认证结果,其他相同)。4)区块链和成员管理服务器将相关资料返回给商家。5)商家收到资料后,APP 自动执行以下操作:用户公钥验证安全加密信息和区块链元数据;验证物理证件照片等信息并与安全加密消息进行对比;用前一用户公钥来验证证书、证书对应区块链的记录和证件照,以及上一商家的许可令牌。6)与用户肖像进行比对。7)通过验证。

宏观上看,区块链在身份认证领域具有一定的推广潜力,但仍会存在较大的应用障碍。有区块链技术背景的Evernym公司深度参与了Sovrin的发展,预计Evernym会对Sovrin项目的发展提供持续帮助。

Sorvin是一种用于自治身份(Self-Sovereign Identity)和去中心化信任的协议。

公链具有去中心化的特点,而且所有人都可以使用,因此区块链有可能适合成为去中心化的注册中心。由于区块链上的每笔交易都有一个数字签名(需要私钥),因此可以使用区块链本身存储相关的公钥,或者持有者需要证明所有权的其他密钥。此时PKI就变成了DPKI(decentralized PKI)。如果有一个为公钥地址设计的区块链,那么任何人就可以发布数字签名的证书,任何其他人也可以验证签名。以上是Sovrin的基本思路。

当前专注于身份认证的项目很少,已经上二级市场的项目主要是Civic,其他开发中的项目包括uPort、SecureKey、ID2020等。

2015年,一家名为Evernym的创业公司开始设计一个名为Sovrin的区块链解决身份认证问题。Evernym邀请了一批数字验证、安全、隐私方面的专家来设计和管理Sovrin。

2016年9月29日,Sovrin基金会在伦敦成立。它是一家国际化的基金会,由受托人(trustee)组成的董事会和技术管理董事会构成。

2017年初,Sovrin基金会将开源代码库(最初由Evernym贡献)移交给Linux基金会,变成了Hyperledger Indy项目。

经调查[7],Evernym是一家成立于2013年的软件公司,主要开发去中心化的自治身份App,创始人为Jason Law(也是Sovrin受托人董事会成员)和Timothy Ruff(非Sovrin成员)。Evernym于2017年获得了种子轮和风险轮融资。Evernym曾与Blockstack、uPort、Gem、Microsoft、Digital Bazaar等公司一起参与了W3C证书社区组的DID(去中心化标识符)规范的制订。

模式1:孤立式模式/传统模式

W3C: Verifiable Credentials Data Model 1.0

术语表 以下术语与本文相关。这些只是通常被用来讨论数字身份的所有术语的一个子集,并已将术语数量控制在最小范围以避免过于复杂。

权威。一个受信任的实体,能够对身份进行验证和鉴定。从本质上讲,这是一个集权化(或后来的联合)实体。现在,它也可以是以去中心化方式运行的一个开放的、透明的算法。

声明。关于身份所做出的声明。它可以是:一个事实,例如一个人的年龄;一种意见,例如对其可信度的评级;或介于两者之间的某种东西,例如对技能的评估。

凭据。在身份社区中,该术语与声明的概念有所重叠。这里使用的是它在字典中的定义:“特通常以书面形式确定的能够获得特权或类似权力的权力”。换句话说,凭证是指在现代世界中授予人们访问权的由国家颁发的塑料和纸质ID。凭证通常包含一个或多个标识符和关于单一实体的许多声明,所有凭证都使用某种数字签名进行身份验证。

标识符。对身份进行唯一识别的名称或其他标签。为简单起见,本文中避免使用该术语(本术语表除外),但它是一个用于理解数字身份的重要术语。

身份。实体的表示形式。它可以包括声明和标识符。在本文中,数字身份是探讨的重点。

[Gartner确定了区块链频谱的四个阶段](https://www.gartner.com/en/newsroom/press-releases/2019-10-23-gartner-identifies-the-four-phases-of-the-blockchain-spectrum estimeates)

根据Gartner,Inc.的预测,到2030年,区块链将在全球创造3.1万亿美元的新业务价值,到2025年,其中一半将用于运营改善的应用程序。但是,企业可能会失误,无法充分利用资本优势区块链,由于使用错误的策略而受到竞争威胁,并陷入对进度和能力的错误认识中。

“除了运营方面的改进和效率的提高之外,完全成熟的区块链完整解决方案将使组织能够重新设计业务关系,货币化流动性差的资产并重新分配数据和价值流,从而更成功地与数字世界互动。那是区块链的真正业务。” 杰出研究副总裁兼Gartner Fellow表示。“为释放这种潜力,CIO应该使用一个框架来帮助其组织更好地了解投资时机以及基于不同解决方案原型的区块链使用的价值主张。”

Gartner创建了“ 区块链频谱”,以研究区块链解决方案的分阶段发展以及该路径如何与企业可带来的预期价值保持一致。在本月发行的《区块链的真正业务:领导者如何在新的数字时代创造价值》一书中,弗朗格先生和合著者,加特纳研究副总裁克里斯托夫·乌祖雷(Christophe Uzureau)将频谱作为几种分析方法之一揭示区块链如何从今天的现状发展到2030年的未来的模型。

Furlonger先生和Uzureau先生正在Gartner IT研讨会/ Xpo上讨论这本书的一些主要发现,该书将在星期四举行。

区块链频谱由四个演进阶段组成,这些阶段将解决方案的产品和特性进行细分,其中一些将无法充分开发多年,但将对商业和社会的未来产生关键影响。每个阶段都提供机遇和风险,但首席信息官应在清楚认识到他们做出的选择将对其企业竞争力和所属行业产生重大影响的基础上,开始进行某种程度的试验。

支持区块链的技术

这些技术为创建现有的未来区块链解决方案和进行业务建模提供了基础。这个基础也可以用作非区块链解决方案的一部分;例如,以提高运营效率。基本技术包括加密, 分布式计算,对等网络和消息传递。

区块链启发

2012年,主要是金融服务领域的商业领导者开始通过概念和试验证明来探索区块链。这个阶段将持续到2020年代初。受区块链启发的解决方案利用了基础技术,但仅使用了区块链的五个要素中的三个-分布,加密和不变性。尽管这些解决方案中的某些解决方案利用了令牌化,但它们的分散性不足以使用此类令牌来创建新的价值交换系统,作为价值互联网的一部分。结果,这些解决方案通常旨在重新设计特定于单个组织或行业的现有流程,同时保持集中控制。

区块链完成

完整的区块链解决方案使用分布,加密,不变性,令牌化和去中心化这五个要素来提供区块链的全部价值主张。完整的区块链解决方案将具有通过智能合约和去中心化实现令牌化的功能,这是缺少两个受区块链启发的解决方案的组件。这些解决方案使人们能够以新的价值形式(例如新资产类型)进行交易,并解锁现有形式的价值广告流程(例如数字商务或数字广告)的垄断。

“很少有主流组织正在构建完整的区块链解决方案。然而,许多提供区块链本机解决方案的初创公司正在这样做,并且一些将在2020年代初获得市场势头,而到2025年之后将有更大的规模,” Uzureau先生说。“尽管不是即时的,但完整区块链解决方案的泛滥将推动组织探索比现在更大程度的去中心化运营方式。”

增强型区块链

2025年之后,诸如物联网(IoT),人工智能(AI)和去中心化的自我主权身份(SSI)解决方案之类的互补技术将融合并与区块链网络更加集成。由此产生的增强型区块链解决方案将扩大客户的种类以及可被令牌化和交换的价值,并使传统的机制无法实现的大量较小的交易得以实现。

弗朗格先生说:“区块链的发展不可忽视。” “完整的区块链解决方案将在大约三年内开始受到关注。未来的业务和社会环境只有一点点远,其中包括物联网和人工智能,其中自主和智能的事物拥有资产和交易价值。业务领导者无法进行场景规划或试验该技术,并延迟了对两个基本区块链组件(去中心化和令牌化)的考虑,有可能在区块链成熟时无法适应。

区块链是革新数字供应链管理的关键创新技术之一。随着供应链本质上变得越来越复杂,涉及不同的利益相关者并主要依赖于许多外部中介,区块链已成为解决供应链生态系统中发生的所有数据/文档/通信交换问题的有力竞争者。

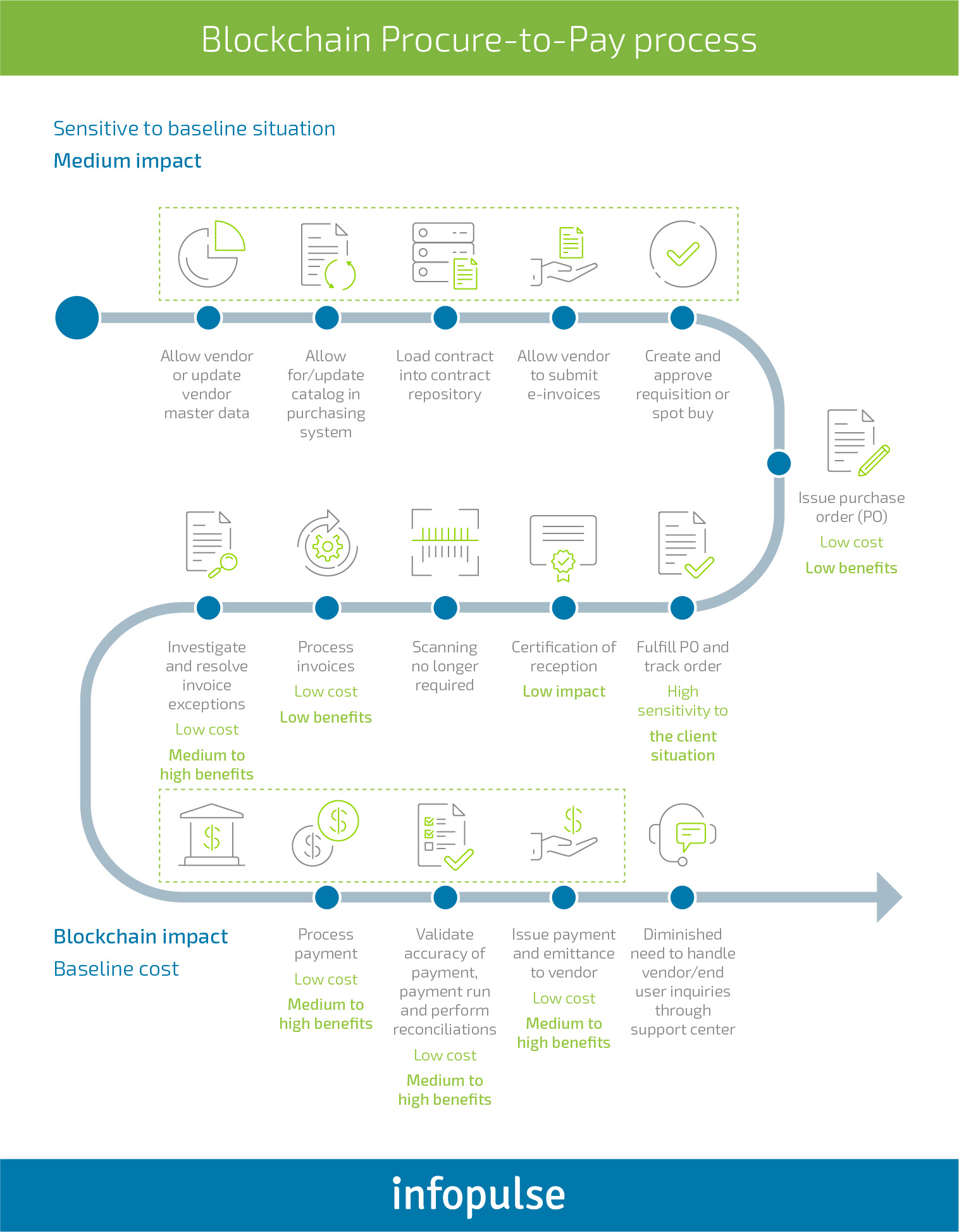

此外,如下图所示,区块链技术几乎可以对复杂的采购到付款(PTP)过程的每个元素产生重大影响:

摘要:本文从经济学角度研究了区块链的功能。首先,在给出区块链技术的经济学解释的基础上,归纳出目前主流区块链系统采取的“Token 范式”,厘清与区块链有关的共识和信任这两个基础概念,并梳理智能合约的功能。其次,根据对区块链内 Token 的使用情况,梳理了目前区块链的主要应用方向,再讨论 Token的特征、Token 对区块链平台型项目的影响、区块链的治理功能以及区块链系统的性能和安全性等问题,最后总结并讨论区块链能做什么、不能做什么。

数字资产的性质问题。作为价值激励的载体,数字资产与公有链密不可分。但实际上数字资产又有若干类型,业界也有不同的划分标准。例如,新加坡是提出来区分“证券性代币”(Security Token)和“使用性代币”(Utility Token)并予以官方确认的国家,对“使用性代币”并不按照证券法的规定进行监管。澳大利亚金融市场管理局从金融监管的角度把 Token 划分证券型、投资型、支付型、货币型及实用型。美国对于区分某个具体代币是否属于证券,还是采取个案甄别的方式,依据其判例法确定的“豪威测试”(Howey Test)原则来确定某一具体代币是否属于证券,需要按照证券管理的法规进行监管。

GuardTime无钥签名技术是一种新型签名技术,通过对电子数据进行无钥签名,可以验证数据的完整性、数据提交起源、以及数据提交时间。使电子数据不可能被悄然篡改,从而可以在创意和作品的内容完整性,原创作者,以及创作的时间三个方面对创意和作品进行知识产权保护,为现有的电子数据知识产权保护提供了强有力的技术支持。

链接:https://www.zhihu.com/question/30991560/answer/50298569 KSI 是通過 Hash Tree Aggregation 來確保時間戳的不可僞造性,這點上有點類似 BitCoin 的 Block Chain。但是由於這是 Server-based Signature,就意味着你要非常信任這個第三方的服務提供商的服務質量,相信他們能夠維持至少上百年的正常服務(能在你這輩子內保證數據的有效性)。如果他們的數據遭到了破壞造成部分的 Hash 鏈條丟失都有可能造成大面積的驗證失效。 客戶端必須要先信任 KSI 提供商的證書才能對個人的證書以及簽名進行認證,這跟 PKI 的證書體系是一樣的,總要有一個上級的第三方信任機構。 還有就是他們的 Public Key 生成以及證書簽字等過程中大量使用遞歸式的 Hash 運算,這難免會增加 Hash Collision 的機會,只要有一環出現碰撞,那麼整個 Hash 鏈條都將失效。 再一個就是它並不是真的「無密鑰」的,而是用一些隨機的 Hash 來作爲密鑰。公鑰生成後有一個類似 RSA 中私鑰的 Modular Inverse 作用的一個過程值是要被當作密碼記錄下來的,它的 Hash 值包含在公鑰中,如果這個祕密值遭到碰撞攻擊,那麼就有可能進行僞造的簽名,或者直接讓 KSI revoke 掉這個證書。 這項技術應該還處於小範圍的試行階段,也還沒有經過密碼學界的大量學術研究證明其理論和實現上的安全性。瞭解一下沒有壞處,但是我並不建議現在就用在大的項目上。與其用這個還不如等量子密碼的研究進度。

在经济学中,产业是相对于行业来说的,指包括主要产出部门、上游及下游一整条结构。

先看区块链上游产业,这属于区块链产业生态系统的底层技术产业层,主要包括两个方面。一是区块链基础平台。二是区块链硬件设备。

再看区块链下游产业,最重要是区块链落地应用场景。

在区块链产业生态系统中,以安全服务类公司、社群媒体、投融资机构为代表的行业服务性产业,对于加快区块链上下游产业发展和融合也起到了重要作用。

在之前的文章中,我们看到了在DAG拓扑结构中可能出现的问题是定义区块和转账的顺序。在这篇文章中,我们描述了Taraxa的机制,该机制不仅可以确保在Block DAG中进行排序,而且可以确保排序的过程是安全和公平。

总书记讲话总结

表 2:区块链技术发展获得政策支持(国内)

表 3:区块链企业典型应用案例表

各种共识算法对比很全

Libra的描述很全,包括其共识算法LibraBFT

有专利表格,浪潮46个(2018)

国内国外政策较全,密码学概述清晰,专利等采用赛迪数据。

在本篇DeFi新手指南中,我们将回顾以下内容:

· 稳定币,是去中心化金融的基础。与以价格波动而出名的比特币或以太坊等加密货币不同,稳定币经过精心设计,在1.00单位法币上保持“稳定”。大多数稳定币都与美元挂钩,但有些稳定币是与其他法币挂钩,例如人民币。

· 去中心化贷款,以编程的方式在区块链上贷款。无需注册银行帐户。

· 去中心化交易所,通过区块链而不是像Coinbase这样的中心化交易所买卖加密货币。原则上,计算机可以在区块链上进行交易!

· 抵押,用数字资产做抵押,借出去中心化贷款,在违约时为贷方提供一些追索权。

· 去中心化身份,身份在智能合约的语境中用来评估去中心化贷款的信誉度等。

· 可组合性,将执行不同功能的DeFi功能捆绑在一起,就像软件库一样。例如,如果一个合约获得了加密货币并产生了利息,则第二个合约可以自动将该利息再投资。

· 风险管理,DeFi的高回报通常伴随着高风险。还好,现在有新的工具来对冲这些风险。

预言机英文为Oracle,最初源于古希腊宗教,意为“神谕、先知、预言”。

计算机科学之父艾伦·图灵于1939年在博士论文里提出预言机的概念,介绍了超计算(Hypercomputation)。预言机比图灵机更加强大,可以回答一些无法通过计算解决的问题,例如,“今年世界杯,哪只球队将问鼎冠军?”。

一部预言机是一个带着“魔法黑盒”的图灵机,其中黑盒可以解答两类问题:一是决定性问题(Decision Problem,只需回答“是”或“否”的问题),二是功能性问题(Function Problem,又被称为复杂型问题,比简单回答“是否”要复杂,例如,正整数x可以被哪些数整除?)

原文:https://queue.acm.org/detail.cfm?id=3376896

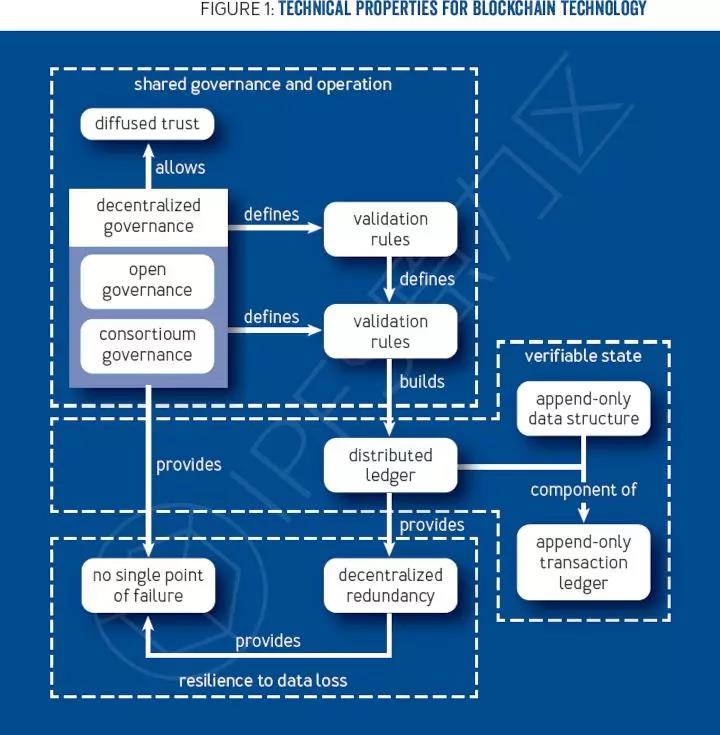

区块链技术概念的第一个大类是技术属性,再细分为三个关键组:共享治理和操作、可验证状态和数据恢复能力。下图1显示了它们之间的关系。

这里定义了在系统设计中使用区块链技术来实现的高级功能。区块链技术的三个核心功能在《上篇》中已经描述过了:

共享治理和操作; 可验证状态; 数据丢失的恢复能力。

回顾2019--原生资产端

在数千种加密货币领域,我们把其分为两大类,其一是以比特币为代表的Coin(货币)属性的加密货币,其二以以太坊代表的Token(通证)属性的加密货币,前者倾向于支付层,后者倾向于应用层。

稳定币

据统计截至 12 月 31 日,USDT 总发行量为 47.6 亿美元,新兴稳定币种的总发行量为 10.66 亿美元,USDT市场占有率超过整个稳定币市场的80%。

加密货币联通这个领域,主要需要依赖于三种技术侧链技术、分片技术、跨链技术

(各国政策) 2019年6月Facebook旗下的加密数字货币Libra诞生,加速了全球央行法定数字货币的发展进程。自Libra之后国际金融组织对加密数字货币的态度发生了根本转变。2019年7月国际清算银行(BIS)总裁阿古斯丁•卡斯滕斯(Agustin Carstens)首次表示“支持各国央行加速发行央行数字货币”,并于11月任命国际清算银行创新中心负责人主持BIS数字货币研发工作。

IMF前总裁拉加德在任时也明确表示IMF将根据特别提款权(SDR)机制推出一个类似比特币的全球数字货币(IMF Coin)。上任欧洲央行主席之后拉加德对数字货币也持肯定态度,12月欧央行(ECB)一份名为《探索央行数字货币的匿名性》的报告透漏,ECB正在开发保护用户隐私的中央银行数字货币(CBDC)付款系统。

数字货币对支付系统的变革在各国央行基本达成共识。目前多国央行正在研究区块链和加密数字货币并展开技术测试,部分央行已正式出台数字货币发行和支付交易的相关政策:如欧洲央行、瑞典央行、加拿大央行、日本央行、新加坡金融管理局。乌拉圭央行已经在有限规模内试点发行了央行数字货币(CBDC);菲律宾央行则在监管沙盒制度下,支持私营部门法定数字货币(DFC)用于支付。另外,一些离岸金融国家或区域加密数字货币已进入技术测试阶段,如巴哈马群岛、东加勒比货币联盟。还有部分国家对加密数字货币的支付和使用给予税收优惠:如7月5日新加坡税务局正式公布,自2020年1月1日起,对支付类数字货币供应免征消费税(GST)。但在这之前该国支付类数字货币被用于支付购买商品和服务时,被双重征税。全球央行数字货币脚步越来越近。如果法定数字货币仅仅是用于扩展传统法币的支付功能,即通常所说的跨境支付宝,这与开放私人跨境支付相比有何优越性?央行数字货币将在哪些方面重构传统法币?

有望接近通用解决方案的技术目前主要有基于计算困难性理论的安全多方计算、同态密文计算和零 知识证明。

- 基于计算困难性理论的安全多方计算可以进一步细分为基于混淆电路的方案或者基于 秘密分享的方案。 基于混淆电路的方案将所需计算的函数表达成一个巨型的布尔电路,例如,目前表达一次 SHA-256 计算至少需要使用 13 万个布尔门。尽管学术界已经提供了大量优化方案,通用 电路转化的过程依旧很复杂。由于需要使用不经意传输技术来安全地提供电路输入,即便 在有硬件加速的条件下,这类方案的处理吞吐量和计算效率依旧很低。

基于秘密分享的方案采用了数据分片的设计理念,将每一份数据按照计算参与方的总数分 成多个分片,运算直接在数据分片上进行,最终汇总之后的运算效果等同于使用原始数据 直接进行计算得到的效果。数据分片通常使用加和分片算法,计算效率大幅提高,但由于 需要广播分发与回收数据分片,支持乘法还需额外数据交互,网络通讯的代价很高,处理 海量数据时势必会遇到性能瓶颈。

除了上述性能问题,无论选用哪一类方案,在计算参与方数量增加时,方案的整体性能代价 往往会超线性增长。大量的两方安全计算方案在需要引入第三个计算参与方时便无法扩展 使用,然而,如果只能支持两方安全计算,应用场景非常受限。

-

同态密文计算的理念是数据属主各自将自己数据加密,然后把所有密文上传,在密文的基 础上直接计算,然后解密最后的结果密文获得计算结果。由于需要进行最后解密才能完成计 算,对于多方参与且缺乏中心信任方的应用场景,这将带来如何指派中心化的信任方来管理 数据密钥的难题。除去这一中心化的隐患,全同态密文计算算法,即支持加减乘除完整算术 运算,依旧有着显著的性能问题。在 2016 年,IBM 首次发布 HELib 的 C++ 开源类库时,全 同态运算比对应的明文运算慢一百万亿倍。尽管后来对算法实现进行了大量优化,学界甚至 提议使用专用硬件进行进一步加速,全同态密文计算效率依旧是一个未决的挑战。相比之下, 半同态密文计算算法,如仅支持加减算术运算,已经可以达到商业可用的性能,但是由于其 并不具备图灵完备性,使用场景有限。

-

零知识证明的理念是通过将约束关系关联到计算困难性理论,在证明者不透露被证明数据 明文的前提下,向验证者证明约束关系的正确性,被证明数据有极大概率满足验证者指定的 约束关系,例如证明转账金额不是一个非法的负数。根据选用不同计算困难性理论,零知识 证明可以有多样化的构造方式,在不同安全假设下实现高效的数据验证。需要注意的是,由 于约束关系必须由验证者预先指定,零知识证明不能直接用来进行结果未知的算术运算。所 以,零知识证明不能解决密文计算、安全哈希等需要计算的问题

比常用的向后台提交用户名口令的“摘要验证”方式更安全。

Polkadot 希望能够连接各个区块链网络,主要关注在解决以下三个层面的问题:

- 互操作性(跨链)

- 可拓展性(多链)

- 共享安全性(中继链)

为了数据的可靠性,HDFS通过多副本机制来保证。在HDFS中的每一份数据都有两个副本,1TB的原始数据需要占用3TB的磁盘空间,存储利用率只有1/3。而且系统中大部分是使用频率非常低的冷数据,却和热数据一样存储3个副本,给存储空间和网络带宽带来了很大的压力。因此,在保证可靠性的前提下如何提高存储利用率已成为当前HDFS面对的主要问题之一。

Hadoop 3.0 引入了纠删码技术(Erasure Coding),它可以提高50%以上的存储利用率,并且保证数据的可靠性。

纠删码技术(Erasure coding)简称EC,是一种编码容错技术。最早用于通信行业,数据传输中的数据恢复。它通过对数据进行分块,然后计算出校验数据,使得各个部分的数据产生关联性。当一部分数据块丢失时,可以通过剩余的数据块和校验块计算出丢失的数据块。

Reed-Solomon(RS)码是存储系统较为常用的一种纠删码

两种冗余技术对比如下表:

| 两种技术 | 磁盘利用率 | 计算开销 | 网络消耗 | 恢复效率 |

|---|---|---|---|---|

| 多副本(3副本) | 1/3 | 几乎没有 | 较低 | 较高 |

| 纠删码(n+m) | n/(n+m) | 高 | 较高 | 较低 |

区块链是一门跨学科的产物,其涉及到的学科种类非常繁多,主要有数学、计算机科学、密码学、经济学、法学,此外还可能会涉及到政治学、哲学乃至宗教学等。

腾讯区块链电子发票业务流程示意图:

全球六大银行联手研发新型虚拟数字货币(UtilitySettlementCoin,USC) 2018年有望面世 瑞银表示,每个清算货币都将100%的由央行背书,对应欧元和美元。据悉,区块链技术可以让加密货币无需中央账本即可通过计算机网络进行电子交易和验证。

英国央行行长卡尼建议 用数字货币取代美元储备货币地位(附股) 据报道,英国央行行长卡尼在杰克逊霍尔全球央行年会上表示,美元作为全球储备货币的地位必须终结,而某种形式的全球数字货币类似Facebook的天秤币(Libra)将是更好的选择。卡尼表示,公共部门最好通过央行数字货币网络提供一种新的“合成霸权货币(SHC)”,可以抑制美元对全球贸易的强势影响。

混币原理:就是割裂输入地址和输出地址之间的关系。在一个交易中,假如有很多人参与,其中包括大量输入和输出,这样会比较难在输入和输出中找出每个人的对应对,这样一来,输入与输出之间的联系被事实上割裂。多次混币、每次少量币,效果更好。

环签名:简化的类群签名。环中一个成员利用他的私钥和其他成员的公钥进行签名,但却不需要征得其他成员的允许,而验证者只知道签名来自这个环,但不知到谁是真正的签名者。这个方式解决了对签名者完全匿名的问题,允许一个成员代表一组人进行签名而不泄漏签名者的信息。

同态加密:是一种无需对加密数据进行提前解密就可以执行计算的方法。通过使用同态加密技术在区块链上存储数据可以达到一种完美的平衡,不会对区块链属性造成任何重大的改变。也就是说,区块链仍旧是公有区块链,但区块链上的数据将会被加密。

零知识证明(ZKPs): ZKP是一种密码学技术,是一种在无需泄露数据本身情况下证明某些数据运算的一种零知识证明,允许两方(证明者和验证者)来证明某个提议是真实的,而且无需泄露除了它是真实的之外的任何信息。在密码学货币和区块链中,这通常是指交易信息数据。

区块链治理是核心开发人员、全节点和基金会之间相互制约平衡的过程。

前全球都在积极的讨论区块链行业标准,全球区块链的标准机构包括IEEE区块链资产交易委员会、万维网联盟(W3C)、区块链联盟(R3CEV)、国际电信联盟标准化部门(ITU-T)、区块链和分布式记账技术技术委员会(ISO/TC 307)。

互链独家 | 抢占话语权 中国区块链标准化“元年” ——全球区块链标准图谱

E:\Disk\健康医疗\医疗链(Medicalchain)白皮书.docx

这就是Civic创建一个安全的身份平台的原因。它实际上就像一个连接您本人和网络凭据的数字钱包。

基本上,您所要做的就是使用Civic 的APP将您的凭证(如手机号码、邮箱、指纹、证件等等)上传到Civic 的钱包。这样,无论你身在何处,如果您被要求提供身份证明,而要求您的凭证的组织/公司是Civic合作伙伴,那么您只需要打开您的Civic APP,并通过简单的点击将凭据或身份信息发送给他们。从此您不必随身携带所有凭证,它也有被盗或丢失的风险。

civic代币:

(2) 无需传统物理ID,基于知识的身份验证,用户名/密码和双因素硬件令牌进行身份验证。

(3) Civic在移动设备上使用区块链和生物识别技术的分散式架构(区块链&生物识别&数字身份),搭建了安全身份平台,提供多因素身份验证,无需用户名,密码,第三方身份验证器或物理硬件令牌。

密钥由第三方钱包生成,在Civic和用户密钥之间提供防火墙

身份数据在用户设备上的应用程序中完全加密,可以使用生物识别技术进行访问

验证授权机构的公共标识符,散列标识数据和指示数据的标志仍然有效

四、 应用案例-为自动售货机进行匿名年龄验证

基于身份签名算法由以下算法组成:

系统建立Setup(k):一个可信任的用户私钥分发中心 (TA)输入安全参数k∈Z,输出主公钥MPK 和主私钥 MSK。

私钥提取DerMSK (ID):根据输入主私钥MPK 和身份 ID,选择随机数r,输出关于身份的私钥dID =DerMSK (ID, r)。

签名SMPK(dID ,M):输入主公钥MPK、消息M 和用户身 份ID 的私钥dID ,选择随机数t,输出签名σ=SMPK (dID ,M, t)。

验证VID (M,σ):输入系统主公钥MPK、签名σ、身份 ID,算法输出1表示签名正确,输出0表示签名不合法。

在计算机硬件(特别是集成电路)和软件系统的设计过程中,形式验证的含义是根据某个或某些形式规范或属性,使用数学的方法证明其正确性或非正确性。

形式验证是一个系统性的过程,将使用数学推理来验证设计意图(指标)在实现(RTL)中是否得以贯彻。形式验证可以克服所有3种仿真挑战,由于形式验证能够从算法上穷尽检查所有随时间可能变化的输进值。

中国区块链标准化

IBM钻石防伪:

《这个人工智能发现假钻石,测试水,发现疾病》 潜在的无限的应用 这个人工智能运行在你的手机上,使用你的相机就可以识别假钻石、测试水质、识别转基因种子。它甚至可以在几分钟内识别出DNA序列的存在。

IBM的“密码锚验证器”使用计算机视觉和图像处理技术,以数字方式收集类似于可吸收光谱的信息,并跟踪随机运动(布朗运动)。

(光学特性通常用分光计来测量,但它们体积庞大,价格昂贵)。

该公司已将该工具带出实验室,并于今天透露,它将用于帮助美国宝石研究所分析和识别钻石的缺陷,以帮助预测钻石的等级。

再往下(但“在未来5年内”),它将看到加密锚和区块链技术一起工作,以确保产品从产地到消费者手中的真实性。

IBM研究员唐娜·迪兰格说:“人工智能和机器学习技术,包括神经网络和视频分析,在识别物质、液体或物体的光学特征方面起着重要作用,包括颜色、运动、粘度和色相饱和度。模型是用这些数据训练的,这样它们就可以预测呈现给它们的物质的材料或成分。”

她补充道:“当我们将这项发明与能够利用智能手机计算能力的软件结合使用时,它的力量就发生了转变。”该软件结合了人工智能训练的光学签名和图像处理技术。”

她总结道:“潜在的应用范围从确认救命药物的真伪、分析水质、发现包括钞票在内的假药,以及检测大肠杆菌等细菌。”

与此同时,IBM的研究人员也在开发数字密码锚。该公司建议将它们嵌入一种可食用的磁性墨水中,这种墨水可以用来给疟疾药片染色。“只要一滴水让消费者知道这是真正的、安全的,密码就会变得活跃和可见。”

IBM表示,首批机型可能在未来18个月内提供给客户。

Shamir在1984[S84]年提出了基于标识的密码技术(Identity-Based Cryptography - IBC):即用户的标识就可以用做用户的公钥(更加准确地说是用户的公钥可以从用户的标识和系统指定的一个方法计算得出)。

基于标识的密码算法及国密SM9标准

直到2001年,第一个真正实用的基于标识加密(也称基于身份加密,IBE,identity-based encryption)的方案由美国密码学家Boneh和Franklin独立地利用椭圆曲线上的双线性映射Weil配对设计出来。该方案很好的实现了Shamir的思想,即公钥可以是任意的字符串,使将用户标识/身份直接用于密码通信过程中的密钥交换、数字签名验证成为可能。

白皮书指出,区块链凭借“不可篡改”、“共识机制”和“去中心化”等特性, 对物联网将产生以下几方面的影响:

降低成本:区块链“去中心化”的特质将降低中心化架构的 高额运维成本。

隐私保护:区块链中所有传输的数据都经过加密处理,用户 的数据和隐私将更加安全。

设备安全:身份权限管理和多方共识有助于识别非法节点, 及时阻止恶意节点的接入和作恶。

追本溯源:数据只要写入区块链就难以篡改,依托链式的结 构有助于构建可证可溯的电子证据存证。

网间协作:区块链的分布式架构和主体对等的特点有助于打 破物联网现存的多个信息孤岛桎梏,以低成本建立互信,促进 信息的横向流动和网间协作。

介绍了IEEE、ISO、ITU、W3C等多个国际组织在区块链上的动作。 介绍了区块链行业标准: 《区块链 参考架构》和《区块链 数据格式规范》团体标准; 标准项目:《区块链总体技术要求》和《区块链通用评测指标和测试方法》;

电标院立项了国家标准《信息技术 区块链和分布式账本技术 参考架构》; 可信区块链计划发布了多个测试类团体标准:区块链技术架构框架、评价指标、评测方法、区块链服务参考架构等;另外发布了多个白皮书

- R3区块链联盟

- CBSG运营生区块链联盟

- 可信物联网联盟

- 中关村区块链产业联盟

比特币、超级账本、以太坊、企业以太坊、FISCO BCOS(微众银行)、BaaS(百度)、铂链(Bottos)

Hyperledger Transact通过提供一个共享软件库来处理智能合约的执行,包括调度、交易分配和状态管理的各个方面,从而使编写分布式账本软件变得更加容易。

(如果自研区块链技术,智能合约虚拟机将是难点,而这个项目是答案)

这是一个以太坊客户端。

出于安全考量,Hyperledger Besu不支持客户端的密钥管理。替代方案是,您可以使用EthSigner或任何与以太坊兼容的钱包来管理私钥。EthSigner 提供了对您的密钥存储的访问,并通过Hashicorp Vault和Microsoft Azure等工具对交易进行签名。

abric、FISCO BCOS、微软的Coco、企业以太坊联盟(EEA)及R3的Corda这五个具有一定影响力的联盟链

非常棒的超级账本Fabric共识机制原理分析

GDPR 的存储限制原则意味着,个人数据的保存时间不得超过为完成收集数据的目的所必需的时间。被遗忘权意味着,个人在某些情况下,可以要求删除以前发布的与其有关的材料。

在对任何数据组的管理人进行分类方面,GDPR 对数据“控制者” (controllors)和数据“处理者” (processors) 进行了区分,指出后者需在前者的指导下对数据进行转移和修改。从传统层面来看,这说得过去。数据处理者在数据管理方面有许多职责,但要说最终负责人还是控制者。

不再淘汰挖矿产业

默克尔树最酷的地方在于,只有知道默克尔根/Top Hash的人才能验证该笔交易是否属于此树的一部分

科技巨头三星旗下IT部门三星SDS已将QEDIT的零知识证明解决方案(ZKP)集成到其区块链产品中。

据国际清算银行的调查报告显示,70%(样本60多家)的央行在研究央行数字货币,约有四分之一的央行已经获得或即将获得授权以发行央行数字货币,但多数(85%)表示不太可能在三年内发行。

对于央行数字货币,各个央行的发行目的有所不同,类型包括:一,减少纸钞的发行成本,以达到货币数字化或可编程的目的,如中国、乌拉圭等;二,绕开美国的制裁或摆脱美元的束缚,发行相对独立的数字货币,如委内瑞拉、伊朗等;三,增加央行对货币的控制权,来维护货币体系的稳定,如瑞典、挪威等。

不打算发行的央行也有自己的想法,主要原因是担心金融体系有被破坏的风险,如韩国、德国和新西兰等。另外值得一提的是,表面上美联储目前没有发行央行数字货币的意思,但却在去年就准许了合规稳定币(锚定美元)的发行,如今合规发行美元稳定币的企业逐渐增多,且在加密资产市场的占有率越来越高。

RAFT协议是BFT的弱化。例如随机数决定了谁当leader,这在开放体系下太容易被攻击。

介绍PBFT和Raft共识,有动画解释Raft,赞!

该系统的性能指标要求:

并发用户2000 TPS 2万/秒 平均响应时间0.2s 10个节点资源监控正常 事务成功率达到100%

工业互联网标识解析体系类似于互联网域名系统(DNS),为全球制造业发展和工业互联网普及提供关键资源和基础服务,以及跨国家、跨地域、跨行业、跨企业的全球信息互联互通能力,是整个工业互联网网络实现互联互通的关键基础设施。目前,国内外存在多种标识解析技术,包括标码(Handle)、对象标识符(OID)、物联网统一标识(Ecode)编码、国际物品编码(GS1)等。

工业互联网标识解析体系是关键网络基础设施。在公共互联网上,用户借助 DNS 域名解析系统,可以通过输入网址来访问网站。在工业互联网中,政府、企业等用户可以通过工业互联网标识解析体系,来访问保存机器、物料、零部件和产品等相关信息的服务器,并通过标识实现对异主、异地、异构信息的智能关联,为信息共享以及全生命周期管理提供重要手段和支撑。

工业互联网标识解析体系是企业的迫切需求。目前很多企业利用条形码、RFID 电子标签、智能 IC 卡、芯片等标识注册,实现物料管理、生产管理、产品管理等。但企业以自有编码为主,不同企业采用的标识编码不统一,在物料、配件、产品等流通过程中,往往需要多次编码重新赋码贴标,既降低工作效率,又难以实现信息的准确关联和自动获取。工业互联网的发展,企业上下游协作越来越紧密,对采用标识实现信息自动关联获取的需求越来越强烈,亟需加快工业互联网标识解析体系建设。

工业互联网标识解析体系是我国工业互联网建设的重要任务。2017年11月27日,《国务院关于深化“互联网+先进制造业”发展工业互联网的指导意见》发布,明确指出要“构建标识解析服务体系,支持各级标识解析节点和递归节点建设”。2018年6月7日,工业和信息化部发布《工业互联网发展行动计划(2018-2020年)》提出“标识解析体系构建行动”的发展目标。

工业互联网标识解析体系的核心包括标识编码、标识解析系统、标识数据服务等三个部分:

一是标识编码,能够唯一识别机器、产品等物理资源和算法、工序、标识数据等虚拟资源的身份符号,类似于“身份证”;

二是标识解析系统,能够根据标识编码查询目标对象网络位置或者相关信息的系统,对机器和物品进行唯一性的定位和信息查询,是实现全球供应链系统和企业生产系统的精准对接、产品全生命周期管理和智能化服务的前提和基础。

三是标识数据服务,能够借助标识编码资源和标识解析系统开展工业标识数据管理和跨企业、跨行业、跨地区、跨国家的数据共享共用。

我国工业互联网标识解析体系由国际根节点、国家顶级节点、二级节点、企业节点、递归节点等要素组成。

区块链司法存证应用白皮书(1.0版) 本白皮书由浅及深地介绍了区块链电子数据存证的特点和系统设计原则。从电子数据存证的发展现状入手,阐释了区块链电子数据存证对三性认定的关系,点明了区块链与电子数据存证的结合点和重要意义,并为区块链存证系统总体设计关键技术进行了表述和总结。最后,本白皮书还分享了几个区块链司法存证业务领域和实际案例,为区块链应用的开发和创新提供多视角的思路。

区块链技术特有的不可篡改、不可抵赖、多方参与等特性,与电子数据存证的需求天然契合。区块链与电子数据存证的结合,可以降低电子数据存证成本,方便电子数据的证据认定,提高司法存证领域的诉讼效率。

随着数字化发展,电子证据在世界各国的司法证明活动中的作用日益突出,电子证据已成为证据体系中不可忽视的重要部分,社会开始步入“电子证据时代”。

据中国裁判文书网数据,近3年约 5000份知识产权民事判决书进行统计,约89%的案件使用了电子证据。全国民事案件超73%涉及电子证据。电子证据被应用于各种商务往来,离婚财产、证券纠纷、互联网金融、电子病历,聊天记录中等不同类型的场景高达43种。

2012年之前,在我国法律体系下,电子数据不能作为独立证据参与诉讼。我国 2012 年修改的《中华人民共和国民事诉讼法》《中国人民共和国刑事诉讼法》以及 2014年修改的《中华人民共和国行政诉讼法》分别在第 63条、第 48条、第 33条将电子数据作为一种新的证据种类纳入立法,使其获得了独立的证据地位。2015年《最高人民法院关于适用〈中华人民共和国民事诉讼法〉的解释》第 116条第二款规定了电子数据的部分形式。2019年公安部发布《公安机关办理刑事案件电子数据取证规则》,其中第 7条规定了电子数据提取的方式方法 。2011年国家工商总发布了工商市字〔2011〕248号《关于工商行政管理机关电子数据证据取证工作的指导意见》,在其三、四、五条就电子数据证据取证的方式和条件进行了规定。

上述法条和司法解释明确了电子证据在司法实践中可以作为独立证据,并对电子数据的取证手段进行了一些规定。其规定的取证 手段包含:1.扣押、封存原始存储介质;2.现场提取电子数据;3.网络在线提取电子数据;4.冻结电子数据;5.调取电子数据;6.书式固定;7.拍照摄像;8.拷贝复制;9.委托分析。 其中扣押电子数据原始载体是首位选择。

《电子签名法》第 5 条明确了满足法律要求电子数据原件的形式。第 8 条阐述了审查数据电文真实性应对考虑的因素。

关于电子证据保全公证的操作程序,主要散见于《公证法》、《公证程序规则》、中国公证协会发布的《关于办理保全证据公证的指导意见》、《办理保全互联网电子证据公证的指导意见》等。

最高人民法院在 2018年 9月 7日印发的《关于互联网法院审理案件若干问题的规定》“当事人提交的电子数据,通过电子签名、可信时间戳、哈希值校验、区块链等证据收集、固定和防篡改的技术手段或者通过电子取证存证平台认证,能够证明其真实性的,互联网法院应当确认。” 《规定》首次承认了经区块链存证的电子数据可以用在互联网案件举证中,标志着我国区块链存证技术手段得到司法解释认可。

虽然在法条、司法解释和相关规定中,对电子证据的范畴、原件形式、取证手段等做了一些规定,但电子证据在司法实践中包括存证环节、取证环节、示证环节、举证责任和证据认定中依然存在痛点。

- 存证中的问题 (1)单方存证 (2)存储成本高

- 取证中的问题 (1)证据原件与设备不可分 (2)原件可以被单方修改

- 示证中的问题 (1)并非所有电子数据的内容都可以通过纸质方式展示和固定,例如电子数据的电子签名信息和时间信息。 (2)对电子数据原件的截图、录像、纸质打印,复制存储都一般而言交由当事人自己完成,而其中的差异是难以在原件和复制件核对查验时充分验明的,这给了当事人篡改数据的空间。 (3)示证的困难使得对电子数据公证的需求增加,这严重加大了当事人的举证负担,也严重浪费了社会司法资源。

- 举证中问题 在当事人分别控制自己的数据的情况下,非常容易发生双方提交的证据有出入,甚至是矛盾的情况。

- 证据认定中的问题 证据的认定,通常是认定证据“三性”的过程,即证据真实性、合法性和关联性。 电子数据因为数据量大、数据实时性强、保存成本高、原件认定困难等原因,对证据的“三性”认定依然较困难,电子数据经常因为难以认定而无法对案件起到支撑作用,这对法官和当事人都造成了较大压力。

《华为区块链白皮书》: 华为区块链的整体构想是:聚焦典型应用领域,以区块链平台为核心,联合网络和可信硬件执行环境(终端+芯片),形成三位一体的端到端区块链框架,实现软件+硬件结合,提供更快、更安全的区块链端到端解决方案。 可信硬件执行环境:加强硬件能力,软硬结合,大幅提升区块链的安全性和性能安全和性能是制约区块链网络发展的两个关键技术因素,所有的区块链都是在这两者之间寻求平衡。目前的技术主要是在共识算法和共识机制等软件层面进行提升,而未来通过可信硬件环境提供芯片层级的区块链安全和性能加速,是业界考虑的一个重要方向。

(上图有HYPERLEDGER FABRIC图标)

产品功能架构: 原图地址

2016年9月,工业互联网产业联盟发布了工业互联网产业体系架构1.0的版本,近日,中国信息通信硏究院副院长、工业互联网产业联盟秘书长余晓晖为行业人士揭晓了《工业互联网体系架构2.0》,具体新版本体系架构如下图所示:

另一个链接:http://www.internet-of-things-research.eu/pdf/IoT_Cluster_SRA_English2Chinese_Translation.pdf

[Handle系统的发展及应用](https://max.book118.com/html/2018/1026/6021103102001224.shtm)

从数据图书馆、数字内容管理、数字出版、数字博物馆、远程教育到科学数据管理与网格计算、数字权益管理、信息安全管理与隐私保护领域。Handle系统作为联合国ITU推荐的互联网下一代链接技术。

数字对象标识是数字对象架构(DOA,Digital Object Architecture)的关键组成部分

2009年发布的欧盟物联网研究战略路线图[14]甚至将其(指Handle系统)作为最优先的研究重点。

DOA理论的创立者、CNRI总裁Robert Kahn博士也认为:物联网实际上就是互联网,DOA提供的先进的基础设施对于管理“物”的信息仍然是非常理想和适合的[15]。事实上,在物联网架构的研究中,越来越多的专家意识到IPV6无法解决物联网的统一标识问题,因为IPV6只是地址而非名称。因此,欧盟已开始与CNRI开展合作,将Handle系统技术与IPV6相结合,开展搭建物联网应用基础平台的研究与实验项目。

RFC3650: Handle System Overview RFC3651:Handle System Namespace and Service Definition RFC3652:Handle System Protocol (ver 2.1) Specification

rfc3650(Handle系统概述).docx rfc3651(Handle系统名称空间和服务定义).docx rfc3652(Handle系统协议(版本2.1)规范).docx

uri:http://bitpoetry.io/posts/hello.html#intro url:http://bitpoetry.io/posts/hello.html urn:bitpoetry.io/posts/hello.html#intro

通过分析已有解决方案的利弊,发现协议数据单元与协议本身的分离可解决两个系统的解析协议和编码规则不兼容问题。利用这一分离机制,设计并实现了一种基于代理服务器的Handle系统与域名系统互联互通机制。

递归查询:如果主机所询问的本地域名服务器(例如本省联通域名服务器)不知道被查询的域名的IP地址,那么本地域名服务器就以DNS客户的身份, 向其它根域名服务器继续发出查询请求报文(即替主机继续查询),而不是让主机自己进行下一步查询。 迭代查询:当根域名服务器收到本地域名服务器发出的迭代查询请求报文时,要么给出所要查询的IP地址,要么告诉本地服务器:“你下一步应当向哪一个域名服务器进行查询”。

WHOIS(域名数据库查询) 一个域名的所有者可以通过查询WHOIS数据库而被找到。可以理解为域名实名制,或域名被谁控制。

MPA中国联合体是国家工信部直属机构-国家工业信息安全发展研究中心(CIC)、北京中数创新科技股份有限公司(CDI)、北京西恩多纳信息技术有限公司(CHC)三家联合构成。是由Handle全球最高管理机构DONA(数字对象规范命名机构)授权并认证。 它目前管理运营的Handle前缀为:“86.”、“108.”。

Handle系统简介 Handle 系统以一定的方式赋予网络上的各种对象(文档、图像、多媒体等)一个唯一、合法、安全和永久的标识,通过这个标识和解析可以实现对被标识对象的解读、定位、追踪、查询、应用等功能。

Handle 系统的技术架构与IPv6、DNS域名能够兼容共建,具有编码、解析、信息管理和信息安全四个维度的综合管理能力。 技术层级方面:Handle 系统位于应用层之下,在 TCP/IP(传输层、网络层)之上,是一层依托底层网络传输能力、对于应用提供支撑的基础标识层。

编码方面:Handle 系统采用全球唯一的两段式编码,对各类数字对象提供管理机构与本地唯一编码,对本地唯一编码规则不做过多限制。

解析方面:Handle 系统具有独立解析体系,与 DNS 兼容互补,也不受制于 DNS 而自主运行。解析过程从 Handle 编码、到信息所在服务器或设备的 IP 地址、到信息本身。

*信息管理与安全控制方面,Handle 系统具有内生的信息管理与安全控制等能力,推动互联网架构由“服务器为主体”向“信息为主体”演变,使得信息互认与动态扩展更加便捷;能够自主管理信Coalition for Handle Service 立足中国 服务亚大 面向世界文档版本 01(2019-04-23) 第 3 页 版权所属©MPA 中国联合体息及访问权限、用户身份等,采取认证机制保证信息的安全;支持分布式、集中式、云存储等不同方式的数据存储,保护用户数据主权,不依赖于任何平台、系统、数据库。

在治理架构方面,Handle 系统依托 DONA 的多边共管、各方自主可控的治理体系。我国已建成 Handle 系统全球顶级根节点(MPA),拥有对自己国家 Handle 系统运营和服务的自治权,同时可辐射到亚大地区乃至全球,可确保资源的安全可控和管理话语权以及技术研发和标准化的优势地位。

标识解析是促进实体经济与数字经济融合发展的粘合剂,从数字化到网络化,再到智能化;它是实现工业全要素各环节信息互通的关键枢纽;它是主动改善国际网络空间治理格局的新机遇。而在标识解析技术中,Handle System可为基于Internet的数字对象提供有效的、可扩展的、安全的、永久的唯一化解决方案,它具有命名唯一性、分布式系统、高效解析服务、多重性等诸多优良特性,因此基于Handle System的工业互联网标识解析技术是工业互联网领域的重点研究内容。

001.Handle系统的发展及应用_郭晓峰.pdf 数字对象标识是数字对象架构(DOA,Digital Object Architecture)的关键组成部分,能够为数字对象提供命名于安全访问机制。 Handle系统(www.handle.net) 以Handle作为数字对象的唯一标识符,能为数字对象提供永久标识、动态解析和安全管理服务。 DOA理论的创立者、CNRI总裁Robert Kahn博士也认为:物联网实际上就是互联网,DOA提供的先进的基础设施对于管理“物”的信息,仍然是非常理想合适的。 事实上,在物联网架构研究中,越来越多的专家意识到IPV6无法解决物联网的统一标识问题,因为IPV6只是地址而非名称。 欧盟已经与CNRI开展合作,将Handle系统技术与IPV6相结合,开展搭建物联网应用基础平台的研究与实验项目。

是学习handke系统的导引性文章:

- 009.基于Handle名字解析系统的ENUM技术解决方案.pdf

- 010.Handle-DNS名字服务系统的设计与实现.pdf

- 011.Handle System 开放数字图书馆资源命名和解析系统_赵阳.pdf

- 016.互联网资源标识技术发展的重大机遇_李淼.pdf 还有多篇关于农产品追溯的文章。

该博客的“标识解析”标签:http://www.mryu.top/tag/%E6%A0%87%E8%AF%86%E8%A7%A3%E6%9E%90

主讲人:谢家贵 Teleinfo

Intelligent Distributed Identifier System(IDIS系统)

支持Handle/DNS协议,兼容Handle、OID、Ecode、EPC等多种标识体系。

Teleinfo为中国信息通信研究院(原工业和信息化部电信研究院)为筹划“互联网战略”落地设立的全资子公司,Teleinfo正在全球统一部署互联网域名、网络标识、区块链数字网络等3张服务网络。

EPC,Electronic Product Code,中文名为产品电子代码。EPC编码96位(二进制)方式的编码体系。96位的EPC码,可以为2.68亿公司赋码,每个公司可以有1600万产品分类,每类产品有680亿的独立产品编码,形象的说可以为地球上的每一粒大米赋一个唯一的编码。

一个完整的EPC工作系统由EPC标签、识读器、Savant服务器、Internet、ONS(对象名称解析服务)服务器、PML(实体标记语言)服务器以及众多的数据库组成。

EPCIS,economic products code information service,中文名为产品电子代码信息服务,它是一个EPCglobal网络服务,通过该服务,能够使业务合作伙伴通过网络交换EPC相关数据。

《关于深化“互联网+先进制造业”发展工业互联网的指导意见》提出要“推进标识解析体系建设”。

《工业互联网发展行动计划(2018-2020年)》提出“标识解析体系构建行动”的发展目标为“2020年建成5个左右标识解析国家顶级节点,形成10个以上公共标识解析服务节点,标识注册量超过20亿。”

记录和验证 存储和验证记录同时在多台计算机上,减少伪造数据的风险,并允许单个用户访问,跟踪和共享他们的数据。

付款和汇款 建立点对点网络来转移资金,而不依赖于金融系统中的许多中介。

平台和市场 实体获取服务和访问市场平台。

供应链管理 获取有关实体、步骤、位置或供应链其他信息。

智能合约 促进所有权转移和实体之间的其他交易。

DAG应用领域局限于物联网,这是为工业设备确保数据完整性的技术。

ALCOA原则: A--可追溯 L--清晰、可追踪、永久保存。permanent C--同步性,contemporaneous(及时?) O--原始的或真实副本 A--准确性

integrity(完整性)

精确、完整、及时、真实、可追溯与审计?、安全(账号、权限、审计)、备份归档

质量(数据审核、错误或遗漏) 考核评价

https://wenku.baidu.com/view/17e769a39fc3d5bbfd0a79563c1ec5da51e2d619.html 数据可靠性是指贯穿整个数据生命周期的数据采集是完整的、一致性的和准确的程度。所收集的数据应该是可归属的,清晰的,同步记录的,原始的或真实副本,并且准确的。

数据可靠性提出的根本原因:信息不对称、诚信缺失

http://www.doc88.com/p-7068941901149.html 数据可行性研究

适用性、准确性、完整性、及时性、有效性等质量特性,还具有可取得性、可衔接性、可解释性、客观性、专业性、可比性等非质量的应用属性。

信息化解决了数据的可用性问题。技术手段使数据规范化、格式化、电子化,就能为用户访问和使用,这是互联互通解决的问题。 数据质量就是要解决数据的可信性问题。数据可信是指数据在适用性、准确性、完整性、及时性(防止延迟)和有效性(数据具有有效期)方面是否满足用户的应用要求。

第一,可以加持商业信用的数字信任。 在传统的商业信用模式中,信息不对称是常态。信任需要积累,建立信用需要较长的周期;信任需要中央节点,日常经济行为难以成为社会信用记录。因而,信用可及范围和信用覆盖范围小,信用形成成本和信用风险成本高。

大数据通过数据挖掘发现信用,发掘信用价值。区块链通过数学方法解决信任问题,以算法程序表达规则,只要信任共同的算法程序就可以建立互信,构建一种“技术背书”的信任机制。其价值在于,可以在信任未知或信任薄弱的环境中形成可信任的纽带,节约信用形成所需的时间和成本。数字信任可以在一定范围、一定程度取代商业信用,可以加持商业信用。